Energy Consumption and Delay-aware Resource Allocation Mechanism for Virtualization Cloud Radio Access Network

-

摘要:

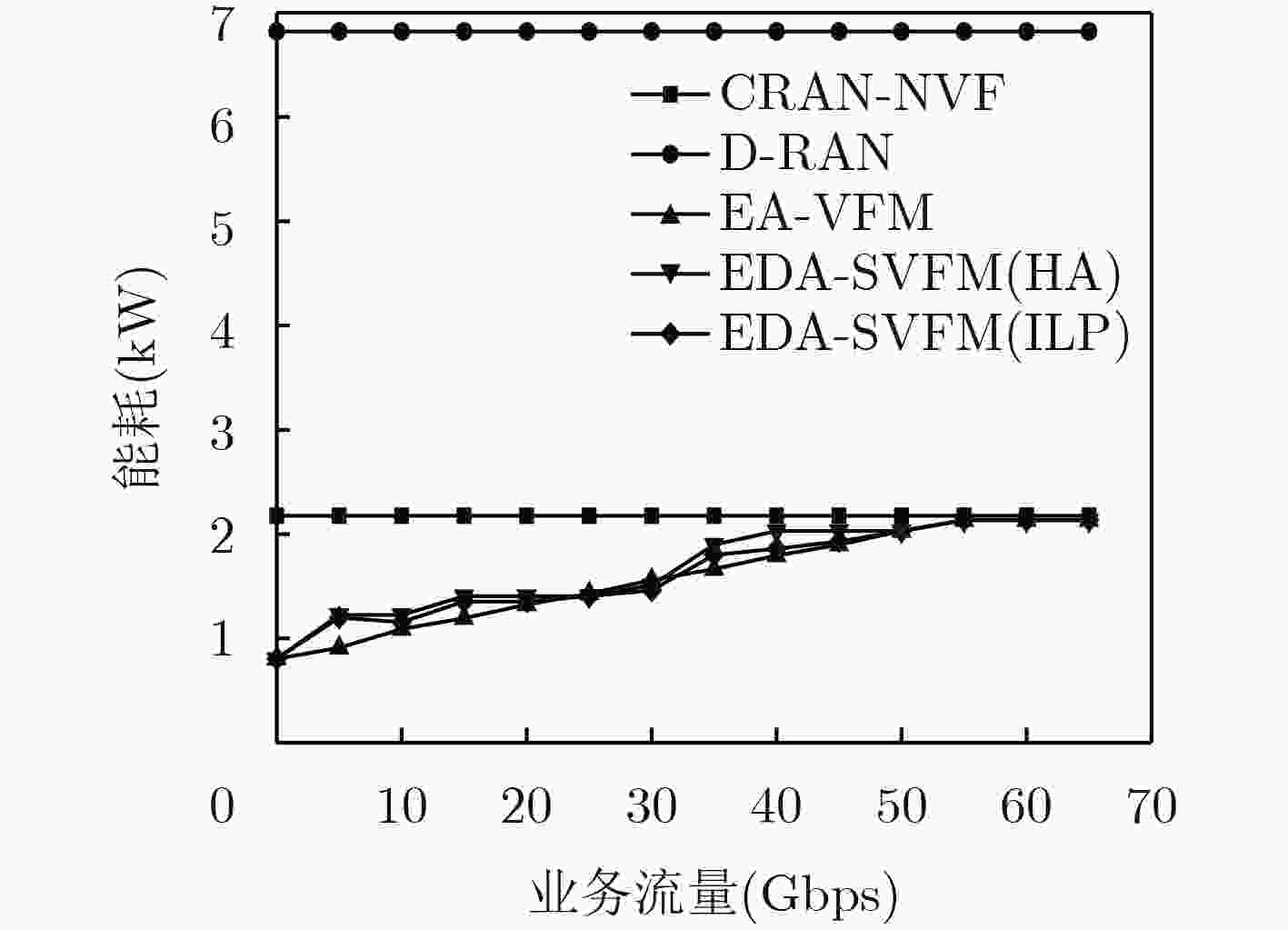

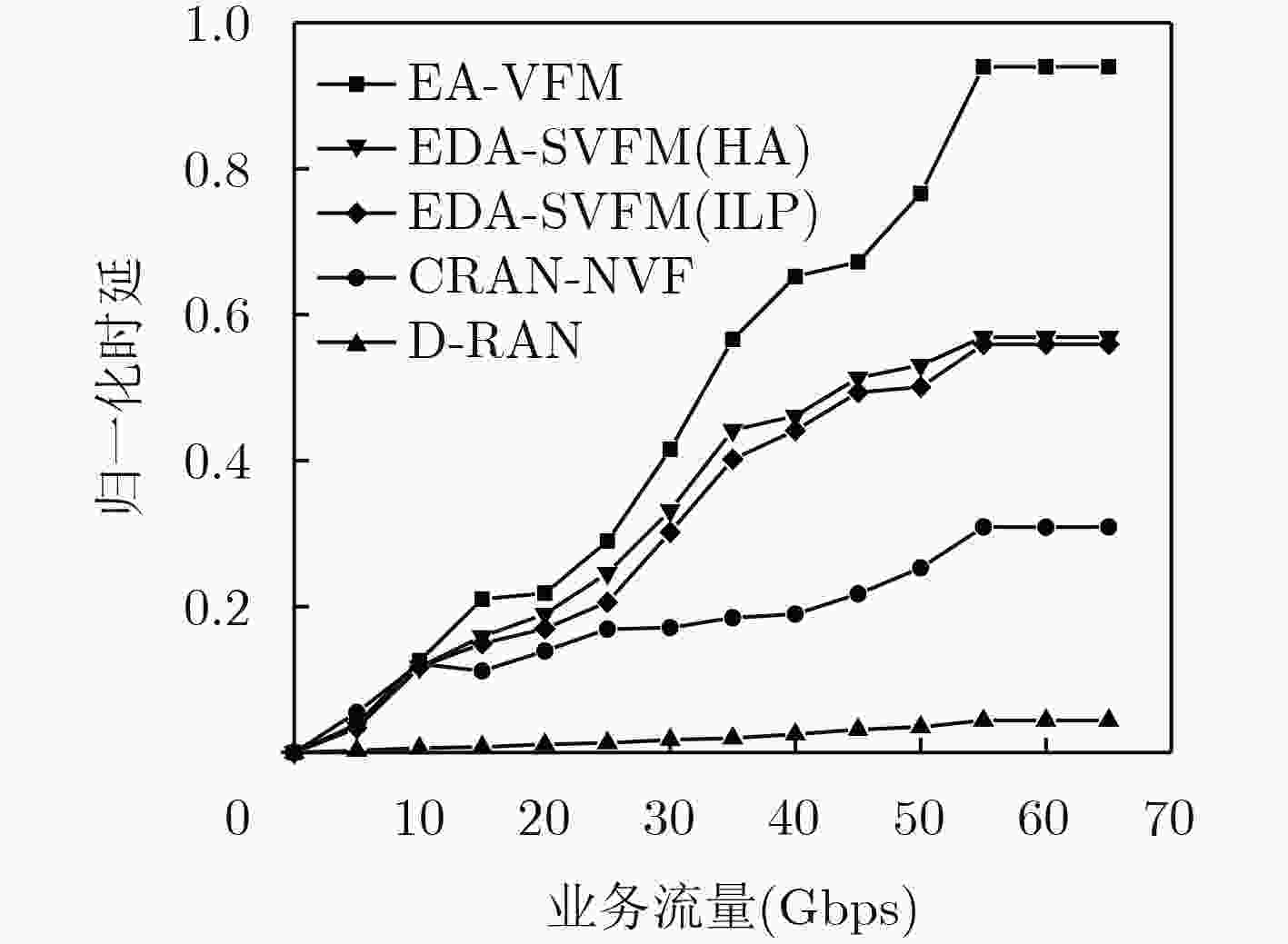

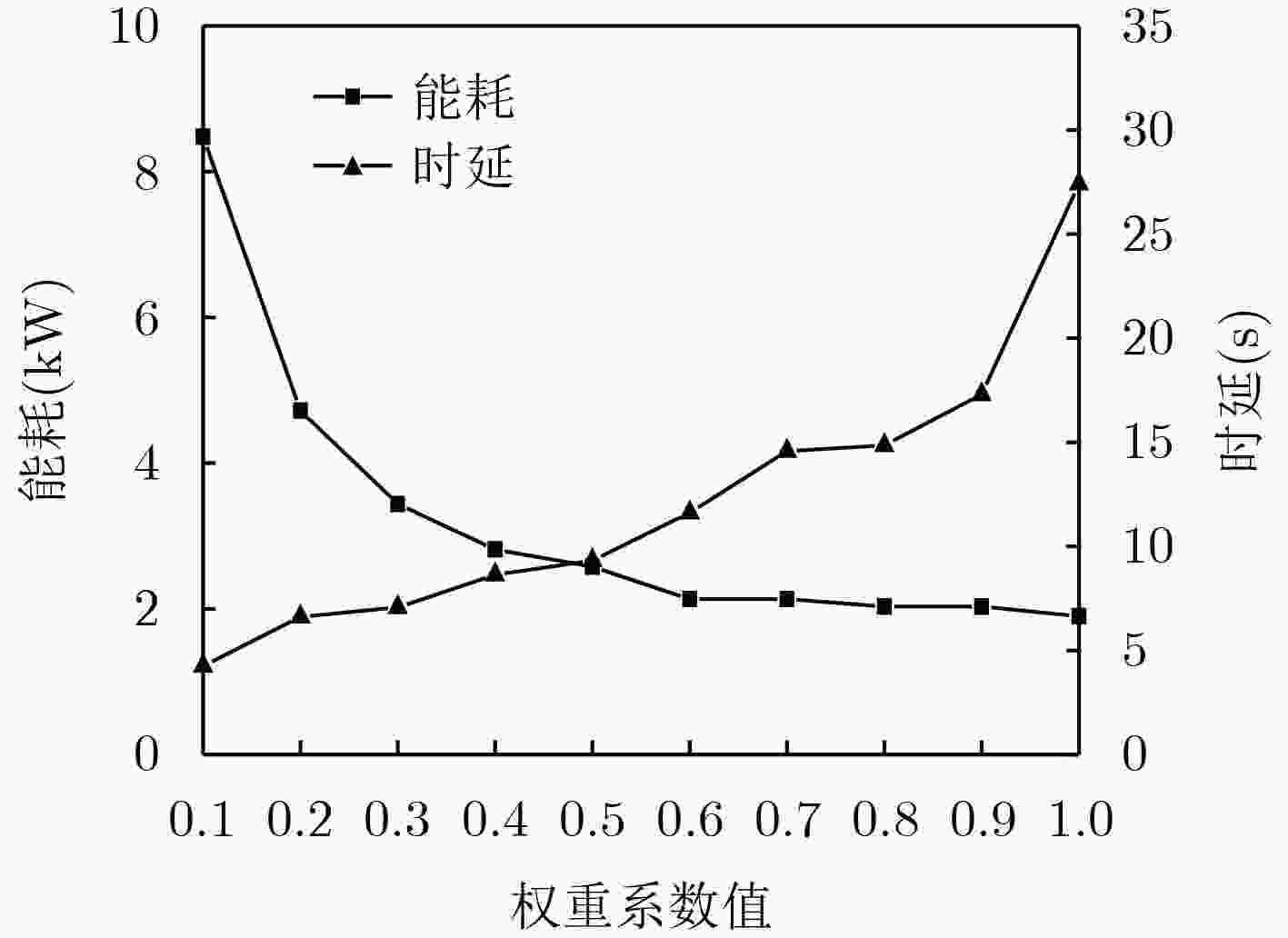

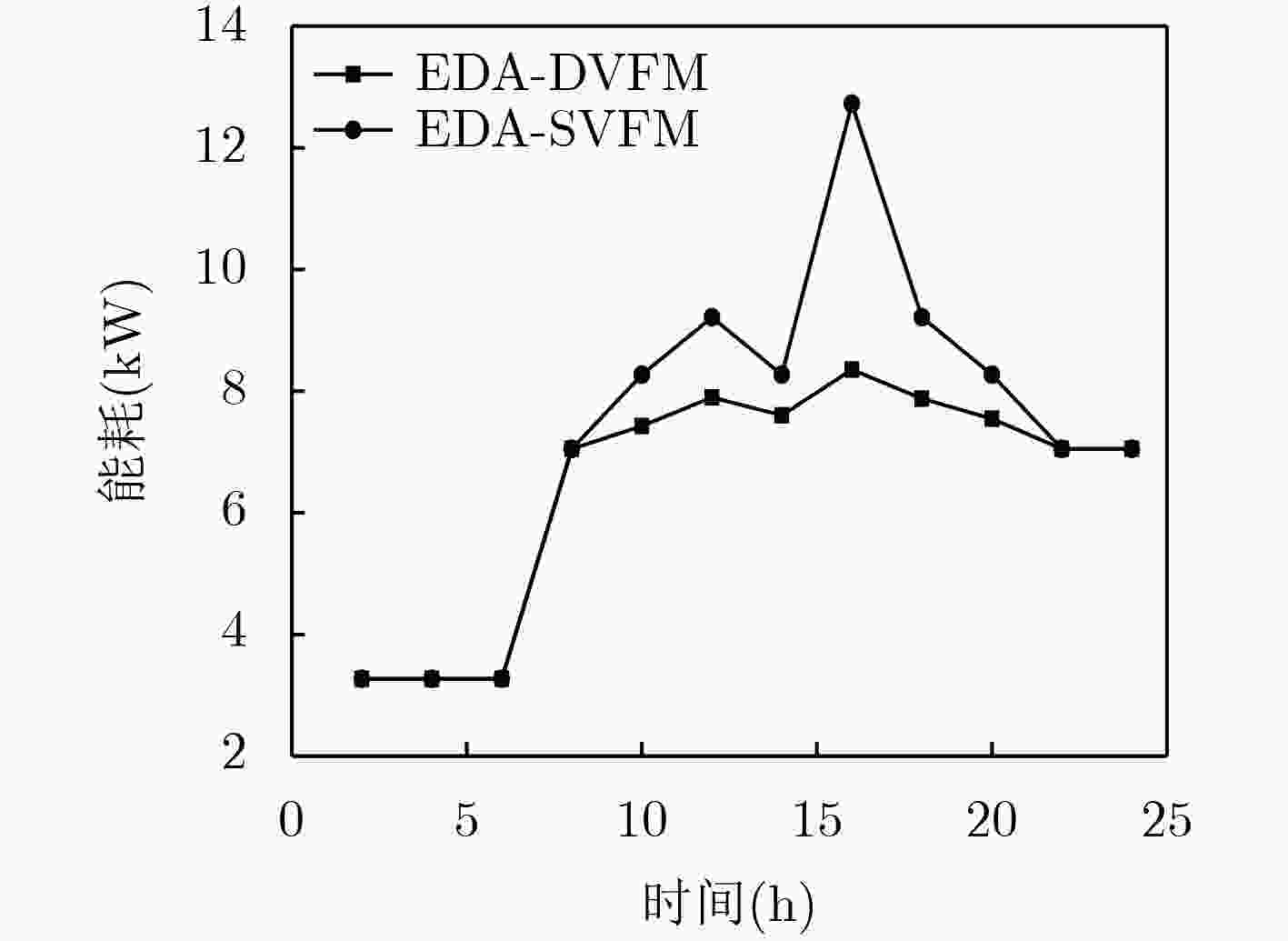

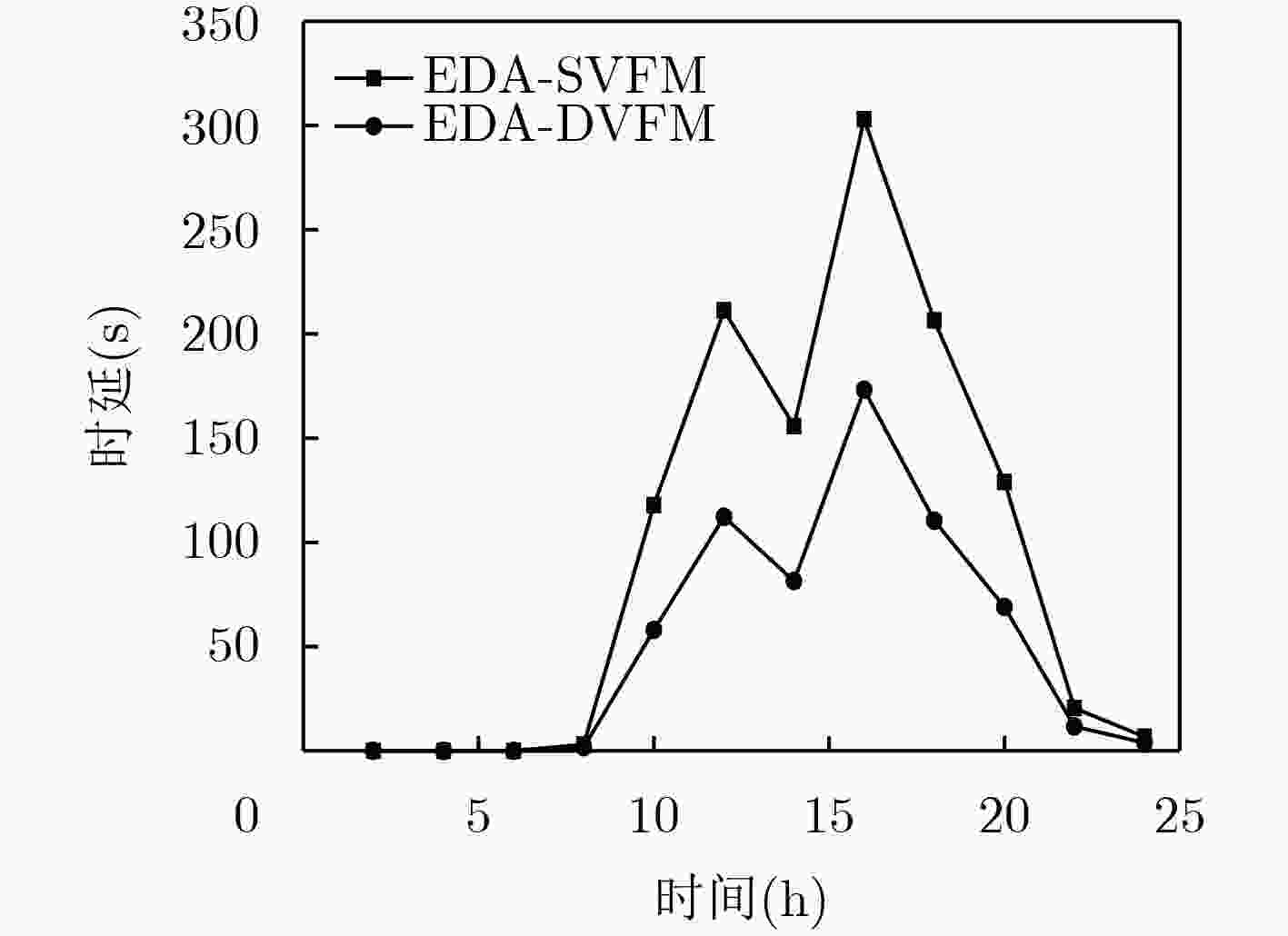

针对现有虚拟化云无线接入网络(C-RAN)资源利用率低、能耗高、用户服务质量无法得到保证等问题,该文提出一种能耗和时延感知的虚拟化资源分配机制。根据虚拟化C-RAN的网络特点及业务流量特征,考虑资源约束和比例公平,建立能耗和时延优化模型。进而,利用启发式算法为不同类型虚拟C-RAN和用户虚拟基站分配资源,完成资源的全局优化配置。仿真结果表明,所提资源分配机制在提高网络资源利用率的同时,不但使能耗节省了62.99%,还使时延降低了32.32%。

-

关键词:

- 云无线接入网 /

- 网络虚拟化 /

- 时波分复用无源光网络 /

- 资源分配

Abstract:To solve the problems of low resource utilization rate, high energy consumption and poor user service quality in the existing virtualized Cloud Radio Access Network (C-RAN), a virtual resource allocation mechanism based on energy consumption and delay is proposed. According to the network and traffic characteristics of the virtualized C-RAN, considering the resource constraints and proportional fairness, an energy consumption and delay optimization model is established. Furthermore, a heuristic algorithm is used to allocate resources for different types of virtual C-RAN and user virtual base stations to complete resource global optimization configuration. Simulation results show that the proposed resource allocation mechanism can effectively save energy by 62.99% and reduce the latency by 32.32% while improving the network resource utilization.

-

CISCO. Global mobile data traffic forecast update, 2016–2021 White Paper[R]. San Jose: CISCO/1465272001663118, 2017. AROUK O, KSENTINI A, and TALEB T. Group paging-based energy saving for massive MTC accesses in LTE and beyond networks[J]. IEEE Journal on Selected Areas in Communications, 2016, 34(5): 1086–1102. doi: 10.1109/JSAC.2016.2520222 HOSSAIN E and HASAN M. 5G cellular: Key enabling technologies and research challenges[J]. IEEE Instrumentation & Measurement Magazine, 2015, 18(3): 11–21. doi: 10.1109/MIM.2015.7108393 China Mobile Research Institute. C-RAN-The road towards green RAN[R]. Beijing: CMRI/Version 3.0, 2013. THOMAS P. Next generation mobile fronthaul architectures[C]. 2015 Optical Fiber Communications Conference and Exhibition, Los Angeles, USA, 2015: 1–3. MOHAMAD K, ARAFAT A D, MOHAMED S, et al. A framework for joint wireless network virtualization and cloud radio access networks for next generation wireless networks[J]. IEEE Access, 2017, 5: 20814–20827. doi: 10.1109/ACCESS.2017.2746666 LIANG Chengchao and YU F R. Wireless network virtualization: A survey, some research issues and challenges[J]. IEEE Communications Surveys & Tutorials, 2015, 17(1): 358–380. doi: 10.1109/COMST.2014.2352118 WANG Xinbo, CAVDAR C, WANG Lin, et al. Joint allocation of radio and optical resources in virtualized cloud RAN with CoMP[C]. 2016 IEEE Global Communications Conference (GLOBECOM), Washington, USA, 2016: 1–6. WANG Xinbo, THOTA S, TORNATORE M, et al. Green virtual base station in optical-access-enabled cloud-RAN[C]. 2015 IEEE International Conference on Communications (ICC), London, UK, 2015: 5002–5006. WANG Xinbo, THOTA S, TORNATORE M, et al. Energy-efficient virtual base station formation in optical-access-enabled cloud-RAN[J]. IEEE Journal on Selected Areas in Communications, 2016, 34(5): 1130–1139. doi: 10.1109/JSAC.2016.2520247 WANG Xinbo, CAVDAR C, WANG Lin, et al. Virtualized cloud radio access network for 5G transport[J]. IEEE Communications Magazine, 2017, 55(9): 202–209. doi: 10.1109/MCOM.2017.1600866 TAN Zhongwei, YANG Chuanchuan, and WANG Ziyu. Energy consume analysis for ring-topology TWDM-PON fronthaul enabled cloud RAN[J]. IEEE Journal of Lightwave Technology, 2017, 35(20): 4526–4534. doi: 10.1109/JLT.2017.2745998 LI Yi, GURSOY M C, and VELIPASALAR S. Intercell interference-aware scheduling for delay sensitive applications in C-RAN[OL]. http://arxiv.org/abs/1708.00852v1, 2017. AMEL A, SOUMAYA H, LOUTFI N, et al. Minimization of delays in multi-service cloud-RAN BBU pools[C]. 13th International Wireless Communications and Mobile Computing Conference (IWCMC), Valencia, Spain, 2017: 1846–1850. LI Jian, PENG Mugen, CHEN Aolin, et al. Resource allocation optimization for delay-sensitive traffic in fronthaul constrained cloud radio access networks[J]. IEEE Systems Journal, 2017, 11(4): 2267–2278. doi: 10.1109/JSYST.2014.2364252 NIU Binglai, ZHOU Yong, HAMED S M, et al. A dynamic resource sharing mechanism for cloud radio access networks[J]. IEEE Transactions on Wireless Communications, 2017, 15(12): 8325–8338. doi: 10.1109/TWC.2016.2613896 IMAD A S, MATTEO A, HENRIK C, et al. Envisioning spectrum management in virtualised C-RAN[C]. 2017 IEEE Wireless Communications and Networking Conference (WCNC), San Francisco, USA, 2017: 1–6. BERND H, FARIBORZ D, HEIDRUN G L, et al. Radio base stations in the cloud[J]. Bell Labs Technical Journal, 2013, 18(1): 129–152. doi: 10.1002/bltj.21596 -

下载:

下载:

下载:

下载: