电子线路板热可靠性分析方法的研究

doi: 10.3724/SP.J.1146.2007.01904

Research on the Thermal Analysis of PCB Circuit

-

摘要: 该文研究用ANSYS软件对电子线路板做热可靠性分析时的建模问题,通过仿真分析,得到如下两点推论:(1)铜箔分布的不均匀性对PCB传热有重要的引导作用,因此在建模时应尽量予以考虑;(2)内部到外部热阻小的发热元件可以当作简单方块来处理,这样就使整板的建模大大简化。根据以上推论对一种新型星载电子线路板进行了ANSYS建模和计算,并把计算的结果与实验测试数据进行比较分析,验证了这种简化建模方法具有足够的准确性,使用方便,可以应用于星载及真空等环境中各种电子线路板的热可靠性分析研究。

-

关键词:

- PCB电子线路板;热分析;ANSYS建模

Abstract: In this article, the ANSYS modeling problem of PCB thermal reliability analysis is studied. By ANSYS analysis, two conclusions can be drawn: (1) Copper lead on PCB has significant thermal transmission effect, so it should not be omitted in modeling. (2) Component with little inner to exterior thermal resistance can be modeling as a simple block. Based on these conclusions, the ANSYS modeling of a satelliteborne PCB equipment is largely simplified. Compared the ANSYS calculation results with experiment datas, it is proved that the simplified modeling method achieves adequate precision and is very convenience to use. This technique can be adopted in the thermal reliability analysis of PCB equipments , especially for satelliteborne or vacuum environments. -

1. 引言

端到端网络服务通常需要其流量经过一系列有序的网络功能和应用程序的处理,而这一组功能序列被称为服务功能链(Service Function Chain, SFC)[1]。然而传统的网络服务提供方式需要部署大量复杂的网络功能,面临着不断扩展基础设施以及维护复杂网络所产生的巨大成本[2]。网络功能与网络拓扑的紧耦合特性,也愈发难以满足新形势下网络服务对多样化、定制化和动态化网络功能的需求[3]。云计算、软件定义网络(Software Defined Network, SDN)以及网络功能虚拟化(Network Function Virtualization, NFV)技术的出现为网络的发展注入了极大活力,基于三者的SFC部署方案为解决上述问题提供了良好的思路[3],利用云计算提供的按需索取的资源,借助NFV技术将各类网络功能以软件形式运行在通用硬件之上,即:虚拟网络功能(Virtual Network Function, VNF),并基于SDN技术实现业务流量在VNFs间的灵活高效引导,这种新型的SFC部署方案为网络服务的部署提供了前所未有的灵活性。

然而这种新型的SFC部署方案在走向成熟的过程中仍面临着许多挑战,如:资源分配优化、动态服务映射、服务策略实施、服务可靠性、安全性等,现有SFC部署主要以端到端时延[4]、运营成本[5]、资源利用率[6,7]、可靠性[8]等作为优化目标,而在保证安全性方面考虑的较少。然而安全性始终是一个重要的焦点,NFV在落地实施的过程中也面临着众多的安全挑战,包括NFV特有的安全威胁、通用虚拟化安全威胁和通用网络威胁等[9]。本文则重点关注通用虚拟化安全威胁中VNF面临的侧信道攻击[10]问题。

在相关的虚拟机(Virtual Machine, VM)部署和虚拟网(Virtual Network, VN)映射领域,针对侧信道攻击的防御方法主要分为以下3类。

(1) 消除侧信道。如:修改调度程序、采用硬件隔离机制等,该类方法需要对硬件、VM或VM管理程序进行重大修改,难以很快被云服务提供商所采用,此外该类方法往往不能覆盖到未来不断被发掘出来的侧信道攻击手段[11],需要更加通用的防御方法。

(2) 定期迁移[12,13]和触发迁移[14]。文献[12]对亚马逊数据中心进行了为期5个月的实验,深入分析了攻击者实现共存的效果,并提出了一套权衡共存时间和迁移代价的迁移指南。文献[13]针对定期动态迁移方法存在迁移算法收敛时间长、开销过大的问题,提出了一种基于安全等级的VM动态迁移方法,显著降低了VM迁移的数量和频率,但是该方法对关键VM的定义具有一定的租户主观性。文献[14]建议对侧通道攻击进行实时检测,并采用触发式的VM迁移来防止信息的泄漏,但是此类方法需要掌握相关侧信道攻击手段的特征,难以应对特征未知的侧信道攻击。现有定期迁移和触发迁移方法虽然合理地控制了迁移频率和迁移开销,但是该类方法在迁移过程中会造成一定时间的服务中断,对服务质量有较大影响,此外VM在迁移过程中也面临着诸多安全风险[15]。

(3) 提高共存难度。文献[16]为了解决VN中信息的机密性和完整性保护问题,引入了安全级别和安全性需求的概念,但是该方法使得恶意租户可通过高安全需求的资源请求实现与高安全需求租户的轻易共存。文献[17]比较了常用的VM部署策略在防御侧信道攻击时的安全性,并提出了基于博弈论的混合部署策略,并在之后的研究[18]中,利用聚类分析和半监督学习方法实现对租户的分类,并基于租户分类结果对VM进行分域部署,但是所设计的分类方法过于复杂,且并不能严格准确地区分出恶意租户与合法租户,但是相关租户分类策略具有很好的参考价值,本文的研究便是受到了该研究的启发。

针对现有SFC部署方法缺乏对侧信道攻击问题的考虑,本文在借鉴相关领域防御方法之上,从提高共存难度的角度出发,提出了一种抗侧信道攻击的服务功能链部署方法,引入基于时间均值的租户分类策略以及结合历史信息的部署策略,并以租户所能覆盖的服务器数量为优化目标建立了部署模型,设计了基于贪婪选择的部署算法,最后通过实验对所提方法的性能进行了深入评估。

2. 问题描述与模型建立

2.1 侧信道攻击问题描述

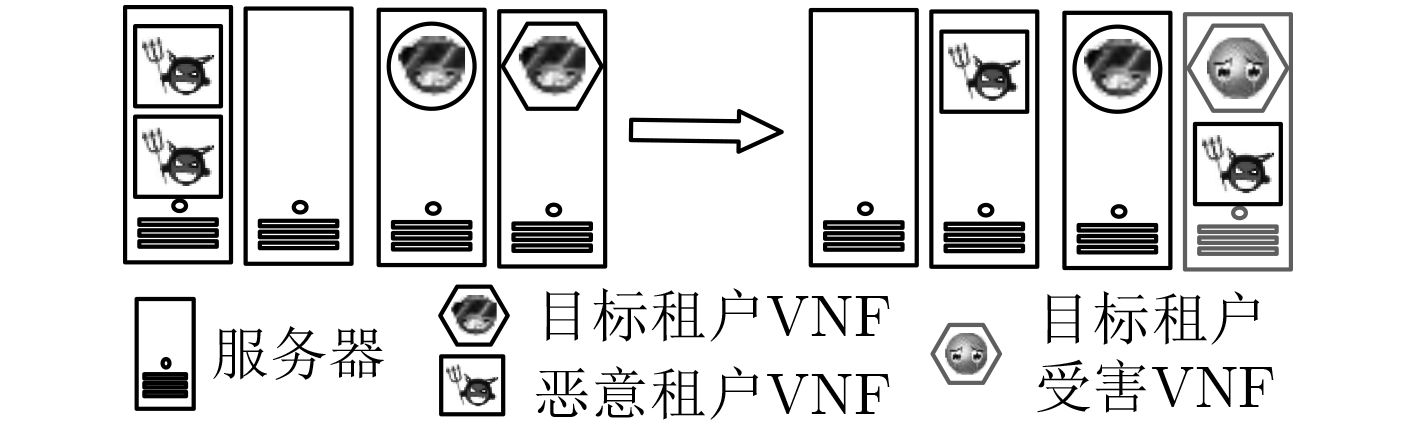

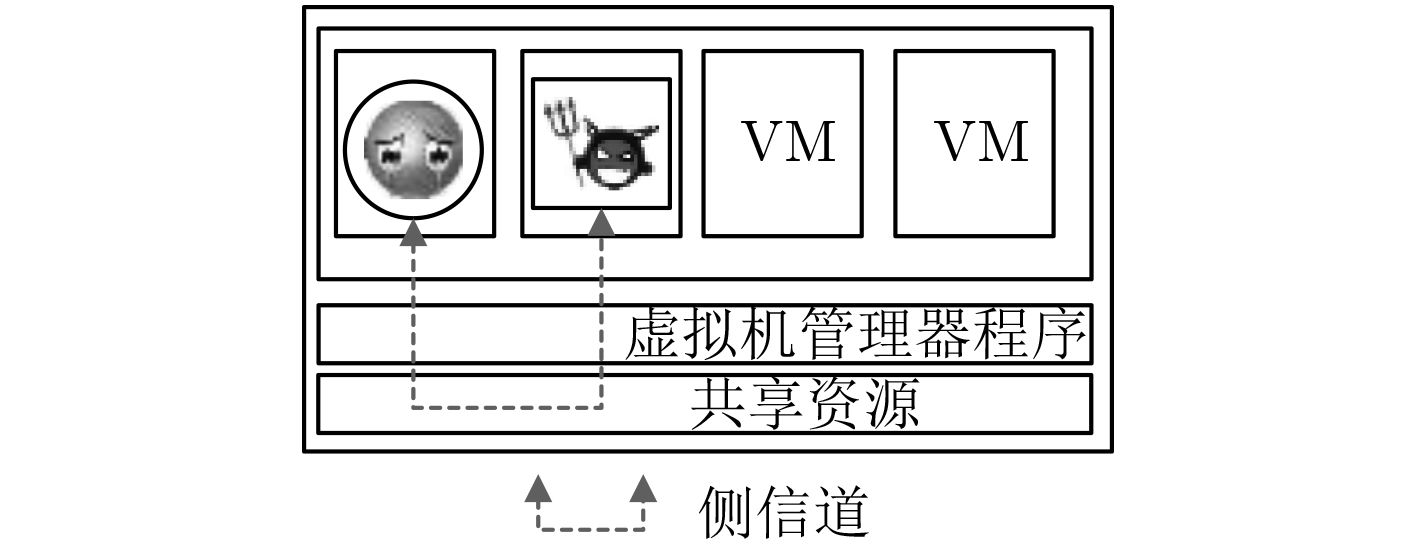

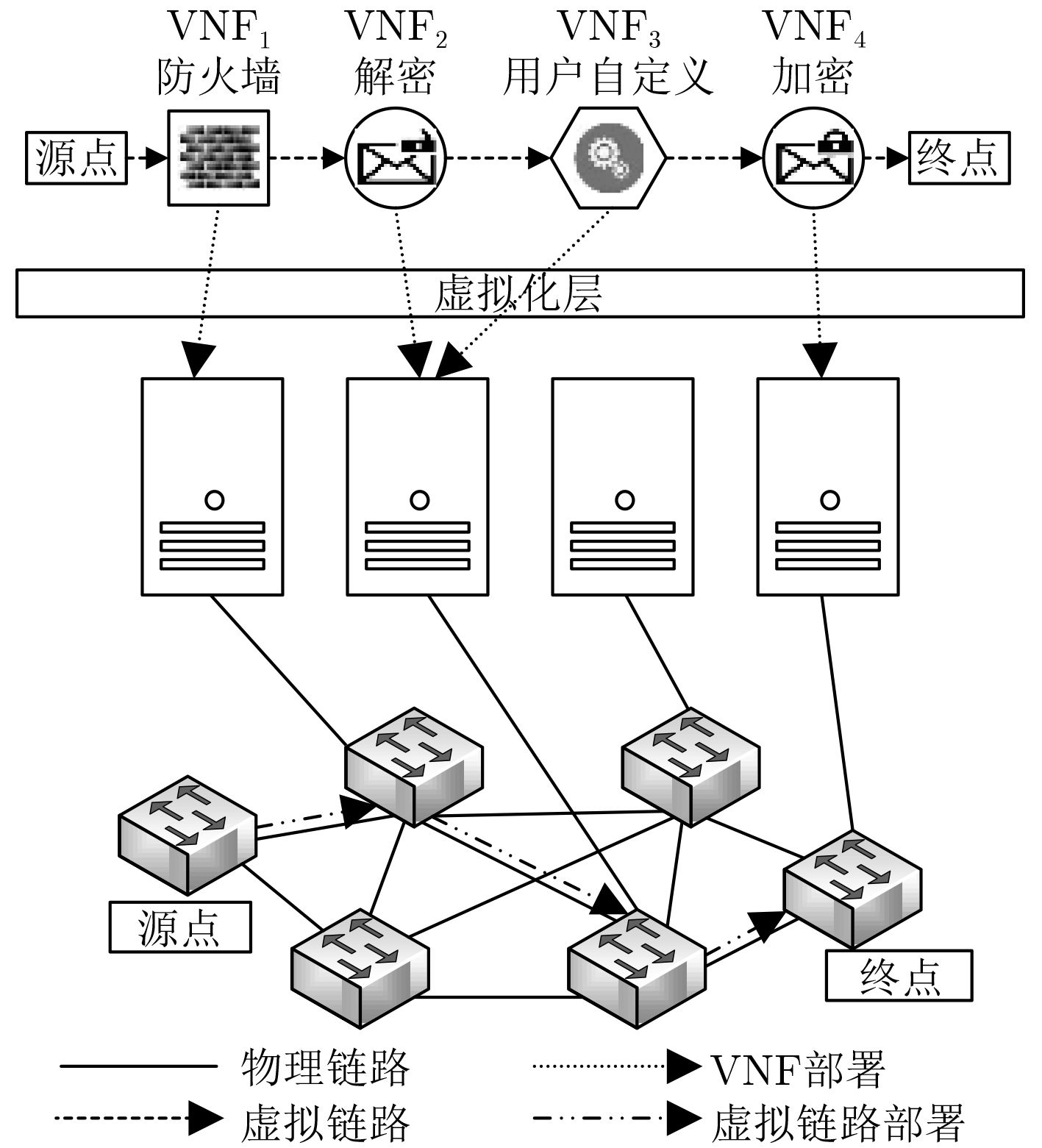

云服务提供商可将VNF作为服务提供给租户,并借助虚拟化技术实现资源在多租户间的高效复用,租户可按需租用VNF。一个典型的租户SFC请求实例如图1上半部分所示,该请求包含4个VNF,图1描述了该SFC请求在网络中的部署情况。然而恶意租户可利用云服务提供商的资源分配缺陷,采用一定的SFC请求策略与目标租户以较大概率共存于同一服务器,图2简要描述了恶意租户实现共存的过程。恶意租户在成功实现与目标租户VNF共存后,可利用共享资源(如:CPU、内存、磁盘、网络)构建广泛的侧信道[10],如图3所示,进而从共存的VNF中获取敏感信息,范围可从粗粒度的工作负载、流量速率到细粒度的加密密钥等,有些看似无害的信息有时也是极其有用的,如工作负载统计信息可用于识别系统何时最易受攻击[18]。如果不能很好地解决租户VNF面临的信道攻击风险,将直接影响这种新型网络服务提供方式的广泛应用。

2.2 系统模型

(1) 数据中心网路。可用一个无向图

ˉG=(ˉN,ˉS, ˉL) 表示,其中ˉN ,ˉS ,ˉL 分别表示服务器、交换机和物理链路集合,用n ,s ,l 分别表示服务器、交换机和物理链路的总数量。定义BS×S 为交换机连接矩阵,元素Bi,j∈R+ 表示交换机节点i 到j 的通信链路容量。用V=η(u)={v|Bu,v>0}⊆ˉS,u,v∈ˉS 表示与交换机u 直连的交换机集合。定义二值矩阵Hn×s 为服务器与交换机连接矩阵,元素Hi,j∈{0,1} 表示服务器节点i 是否连接在交换机j 上。定义K 为服务器资源类型(如:CPU、内存、存储)集合,用k 表示资源类型总数量。定义Cn×k 为底层服务器资源容量矩阵,元素Ci,j∈R+ 表示服务器节点i 上可提供的第j 类资源容量。定义矩阵Cremn×k 和Brems×s 分别表示当前网络服务器资源和链路资源的剩余情况。(2) 虚拟网络功能。定义

P 为VNF类型集合(如:Firewall, IDS等),用p 表示VNF类型总数量,定义Qp×k 为VNF资源需求系数矩阵,元素Qi,j 表示i 类型VNF处理单位带宽流量所占用的j 类资源数量。定义二值矩阵Sn×p ,表示服务器节点可承载的VNF类型矩阵,元素Si,j∈{0,1} 表示服务器节点i 是否支持j 类型VNF的部署。(3) 服务功能链请求。租户集合用

Ω 表示,SFC请求集合用R 表示,每一个请求信息可用一个6元组r=<ηr,ˉur,ˉvr,βr,τr,ψr> 表示,其中ηr∈Ω 表示该请求所属的租户,ˉur,ˉvr 表示接入和出口交换机,βr 表示该服务链所需处理的流量大小,τr 表示该请求的生命周期,ψr 表示处理流量所需的VNF序列,用m 表示该请求中VNF的总数量,定义行向量Tr1×m 表示该请求的VNF组成类型向量,元素Tr1,i∈P 表示请求中第i∈{1,2,···,m} 个VNF的类型。每一个SFC请求均可用一个有向图Gr=(Nr,Lr) 表示,其中Nr 为节点(接入交换机,VNFs,出口交换机)集合,Lr 为连接这些节点的虚拟链路集合。(4) 服务功能链部署。服务提供商接收到租户的SFC请求后,根据请求信息

r 以及当前网络资源状态,按照一定策略完成SFC部署。SFC部署可描述为将请求拓扑Gr 映射到物理网络拓扑ˉG 之上,定义为M:Gr→ˉGr⊆ˉG ,其中ˉGr 是ˉG 的子集,若映射成功,则随后完成所需VNF的实例化以及转发路径的下发。2.3 服务功能链部署模型

本文以最小化租户所能覆盖的服务器数量为目标函数,建立了服务功能链部署模型。定义二值矩阵

Frm×n 表示请求r 中的m 个VNF与n 个服务器节点间的映射关系,元素Fri,j∈{0,1} ,表示第i 个虚拟网络功能VNFir 是否部署在服务器节点j 上。定义nri∈ˉN ,表示VNFir 部署的服务器节点。定义sri∈ˉS ,表示VNFir 部署的服务器节点nri 所直连的交换机。当i=0 时,令sr0=ˉur ,当i=m+1 ,令srm+1=ˉvr ,分别表示接入交换机和出口交换机。定义二值矩阵Esri,sri+1s×s 表示VNFir 与VNFri+1 之间的虚拟链路lri,i+1∈Lr 与物理链路ˉlu,v∈ˉL 之间的映射关系,元素Esri,sri+1u,v∈{0,1} 表示虚拟链路lri,i+1 是否部署在物理链路ˉlu,v 之上。此外用Brcost 表示请求r 的总的链路带宽资源消耗。目标函数:最小化每个租户所能覆盖的服务器数量。

min∑r∈Rm∑i=1[|{n|n∈ˉNXT,Fri,n=1,ηr⊙η=1}|],∀η∈Ω (1) 约束条件

∑j∈ˉNXTFri,j=1,∀i∈{1,2,···,m} (2) Snri,Tr1,i=1,∀i∈{1,2,···,m},nri∈ˉNXT (3) m∑i=1QTr1,i,k×βr×Fri,n≤Cremn,k,∀k∈K,∀n∈ˉNXT(4) m∑i=0Esri,sri+1u,v×βr≤Bremu,v,∀u∈ˉS,∀v∈V=η(u)(5) Brcost=∑i∈{0,1,⋯,m}∑u∈ˉS∑v∈V=η(u)Esri,sri+1u,vβr (6) 式(2)表示SFC请求

r 中的每一个VNF仅能部署在一个服务器节点上,式(3)表示用于承载VNFir 的服务器nri 必须支持该类型VNF的部署,式(4)表示部署请求r 中全部的VNF所使用的各类资源数量不能超过每台服务器各类资源剩余量,式(5)表示部署请求r 中全部的虚拟链路所占用的带宽不能超过各条物理链路剩余的带宽容量,式(6)表示请求r 总的带宽资源消耗。3. 基于租户分类和历史信息的部署方法

3.1 租户分类策略

文献[13,18]采用的租户分类策略(Tenant Classification Strategy, TCS),在应对侧信道攻击问题时均取得了较好的效果,但是分类方法存在的一定的复杂性和租户主观性,为此本文提出一种更为简洁高效的分类方法,分类的目的也并非严格准确地区分出恶意租户与合法租户,而是迫使恶意租户表现的与目标租户一致,否则恶意租户将无法与目标租户同区域部署。

关注每一个租户

η 的SFC请求总数量AMTη 以及相关请求的运行时间τ ,并以此计算每个租户SFC的平均运行时间AVGη 。定义运算规则⊙ ,若η=ηr ,η⊙ηr=1 ;若η≠ηr ,η⊙ηr=0 ,则AMTη=∑r∈Rη⊙ηr (7) AVGη=∑r∈R(η⊙ηr)⋅τrAMTη (8) 依据平均运行时间

AVGη 将租户划分为潜在恶意租户(Potentially malicious Tenant, PT)、不确定租户(Uncertain Tenant, UT)和低风险租户(Low-risk Tenant, LT)3类,用XT表示租户所属分类。设定用于租户分类的低风险阈值(Low ThresHold, LTH)和高风险阈值(High ThresHold, HTH),将AVGη≥LTH 的租户η 划分为低风险租户,将LTH>AVGη≥HTH 的租户η 划分为不确定租户,将AVGη<HTH 租户η 划分为潜在恶意租户,即XT={LT, AVGη≥LTHUT, LTH>AVGη≥HTHPT, AVGη<HTH (9) 定义

ˉNLT ,ˉNUT 和ˉNPT 分别表示低风险租户可部署服务器集合、不确定租户可部署服务器集合和潜在恶意租户可部署服务器集合。当SFC请求r 到达时,对该请求所属租户ηr 的分类信息进行更新,确定该租户所属分类XT∈{LT,UT,PT} ,并依据租户当前的分类情况XT 将其资源请求部署到相应服务器集合ˉNXT ,其中ˉNXT∈{ˉNLT,ˉNUT,ˉNPT}=ˉN 。3.2 结合历史信息的部署策略

上述租户分类方法可显著提高恶意租户实现共存的成本,但是当恶意租户与目标租户被划分为同一类别时,恶意租户仍可通过新的资源请求不断尝试与同区域的目标租户共存,为了进一步提高共存的难度和代价,本文从限制租户VNF在域内扩散的角度出发,最小化租户所能占用的服务器数量。具体做法如下:在对租户的SFC请求进行部署时,首先根据3.1节的租户分类策略确定可部署的服务器集合

ˉNXT ,之后再结合该租户SFC请求的历史部署信息(Combine Historical Deployment Information, CHDI),优先选择该租户η 当前已经占用或近期占用过的服务器,定义该类服务器集合为ˉNXTη ,在保证服务器与VNF的相关约束条件下,最小化每个租户所能覆盖的服务器数量。此外,考虑到租户服务的可靠性问题,本文限制每台服务器可承载同一租户VNFs的最大数量为MNPT(Maximum Number of VNFs Per Tenant),该约束条件可表示为∑r∈R(ηr⊙η)m∑i=1Fri,n≤MNPT,∀n∈ˉNXT (10) 4. 算法设计

本文以最小化租户所能覆盖的服务器数量为目标,以式(2)—式(10)为约束条件,设计了一种基于贪婪选择的SFC部署算法,算法流程如表1所示,主要分为租户分类、VNF部署和虚拟链路部署3个阶段。

表 1 基于租户分类和历史信息的部署算法输入:服务功能链请求信息r 输出:请求r的部署方案 (1) #租户分类 (2)计算平均运行时间AVGη,确定请求所属租户ηr的分类XT; (3)依据分类结果,确定可部署服务器集合ˉNXT以及租户ηr在该

区域已占用的服务器集合ˉNXTηr;(4) #VNF部署 (5) SFCdpsucc=0, nodedpsucc=0#设置部署成败状态标志; (6) For each VNFriin ψr#遍历SFC请求中所有的m个VNF; (7) 筛选出ˉNXT,ˉNXTηr中支持该类型VNF且剩余资源足够的

服务器集合ˉNXTVNFri,ˉNXTηr,VNFri;(8) If ˉNXTηr,VNFri不为空,则从中选取剩余资源最多的服务器

节点部署VNFri;(9) If ˉNXTηr,VNFri为空,则从ˉNXTVNFri中选取剩余资源最多的服

务器节点部署VNFri;(10) 记录VNFri所部属的服务器节点nri,并对节点nri资源

余量和ˉNXTηr进行预更新;(11) If ψr中所有的VNF均找到可部署服务器节点; (12) nodesucc=1,并对相关服务器节点资源余量和ˉNXTηr进

行更新。(13) #虚拟链路部署 (14) linkdpsucc=0#设置链路部署成败状态标志; (15) If nodedpsucc==1; (16) For each lri,i+1 in Lr#遍历该SFC请求中所有的虚拟

链路;(17) 确定节点nri与nri+1之间带宽余量足够的可用链

路集合ˉLnri,nri+1;(18) 从中筛选出部署代价Brcost最小的链路集合#存

在多条同等长度的链路;(19) 从中选取带宽资源余量最大的链路; (20) 记录所使用的链路,并对链路资源余量进行预

更新;(21) If Lr中所有的虚拟链路找到可部署的物理链路; (22) linkdpsucc=1,并对相关物理链路资源余量进

行更新;(23) If (nodedpsucc and linkdpsucc)==1; (24) SFCdpsucc=1#该SFC请求部署成功; 对上述算法的计算复杂度进行分析:租户分类过程的计算复杂度为

O(|R|) ,其中|R| 为所有SFC请求的总数量;基于贪婪算法的VNF部署过程,其最大计算复杂度为O(m(|ˉNXTηr|+|ˉNXT|)) ;基于贪婪算法的虚拟链路部署过程,其最大计算复杂度为O(|Lr||ˉL|) 。因此本算法的计算复杂度为O(|R|+m(|ˉNXTηr|+|ˉNXT|)+|Lr||ˉL|) ,为多项式时间复杂度。5. 实验仿真

5.1 实验设置

本算法使用Python实现,采用与文献[19]一致的数据中心胖树拓扑网络结构,包含54个服务器、45个交换机和162条链路,服务器节点的计算资源为50,链路的带宽容量为50。实验中设置了8种不同类型的VNF,参考文献[20]对VNF资源需求系数进行设置,如表2所示,每个服务器节点随机选取6种作为可承载VNF。SFC请求所需处理的流量大小从{1, 2, 3}中随机选取,所需的VNF从中随机选取4种。实验中设置了背景工作负载,使得稳定状态下服务器的平均资源使用率为50%。对恶意租户实现共存的过程做如下简化:待系统稳定后,随机在某一区域部署一条SFC请求作为目标租户,随后恶意租户采用一定的策略不断请求SFC尝试与目标租户共存,当恶意租户与目标租户有任何一个VNF共存于同一服务器时停止实验,此时判定恶意租户成功实现共存。每次实验重复100次,并对实验数据进行统计分析。

表 2 VNF资源需求系数VNF类型 NAT Firewall Proxy IDS UD_1 UD_2 UD_3 UD_4 计算资源需求/(单位带宽) 1 2 2 6 1 2 3 4 部分设置需要根据子实验需求进行设定,主要有:SFC请求最小生命周期(Minimum Life Cycle, MLC)和风险阈值HTH, LTH,其中HTH=a×MLC, LTH=b×MLC;恶意租户所能使用的账户数量情况,单账户(Single Account, SA)或多账户(Multiple Accounts, MA);以及每个SFC请求的生命周期。用于进行对比实验的相关部署方法有:快速高效的随机部署方法Random,考虑负载均衡性的最多资源部署方法Most,基于租户分类的部署方法Most+TCS,基于历史部署信息的部署方法Most+CHDI,以及结合两者的部署方法Most+TCS+CHDI。

5.2 评价指标

从以下4个方面对比相关方法在防御共存攻击的性能。(1)覆盖的服务器数量:指的是随着恶意租户所请求SFC数量的增加,恶意租户所能占用服务器数量的情况;(2)实现共存所请求的SFC数量;(3)SFC请求累计租用时间平均值:指的是在100次重复实验下,恶意租户每次成功实现共存所请求的全部SFC生命周期时间之和的统计平均值;(4)成功实现共存的概率:指的是100次重复实验下成功实现共存所请求的SFC数量的累计分布函数。

5.3 实验结果分析

实验分为以下3个子实验,分别展示单账户攻击场景下不同方法的效果,多账户攻击策略对相关方法的影响,以及不同的时间参数所产生的影响。

(1) 单账户攻击场景下不同部署方法的效果

相关设置如下:令MLC=6, a=2, b=4, MNPT=4。恶意租户使用单账户执行攻击,在Random, Most和Most+CHDI方法下,恶意租户每个SFC请求采用最小生命周期6,以最小化攻击成本。而在Most+TCS和Most+TCS+CHDI两个采用租户分类策略的方法下,令恶意租户拥有3个属于不同租户类别的账户,为了保持账户所属分类不变以及最小化攻击成本,3个账户SFC请求的生命周期分别为6, 12和24,并依序对3个不同区域进行共存攻击尝试。

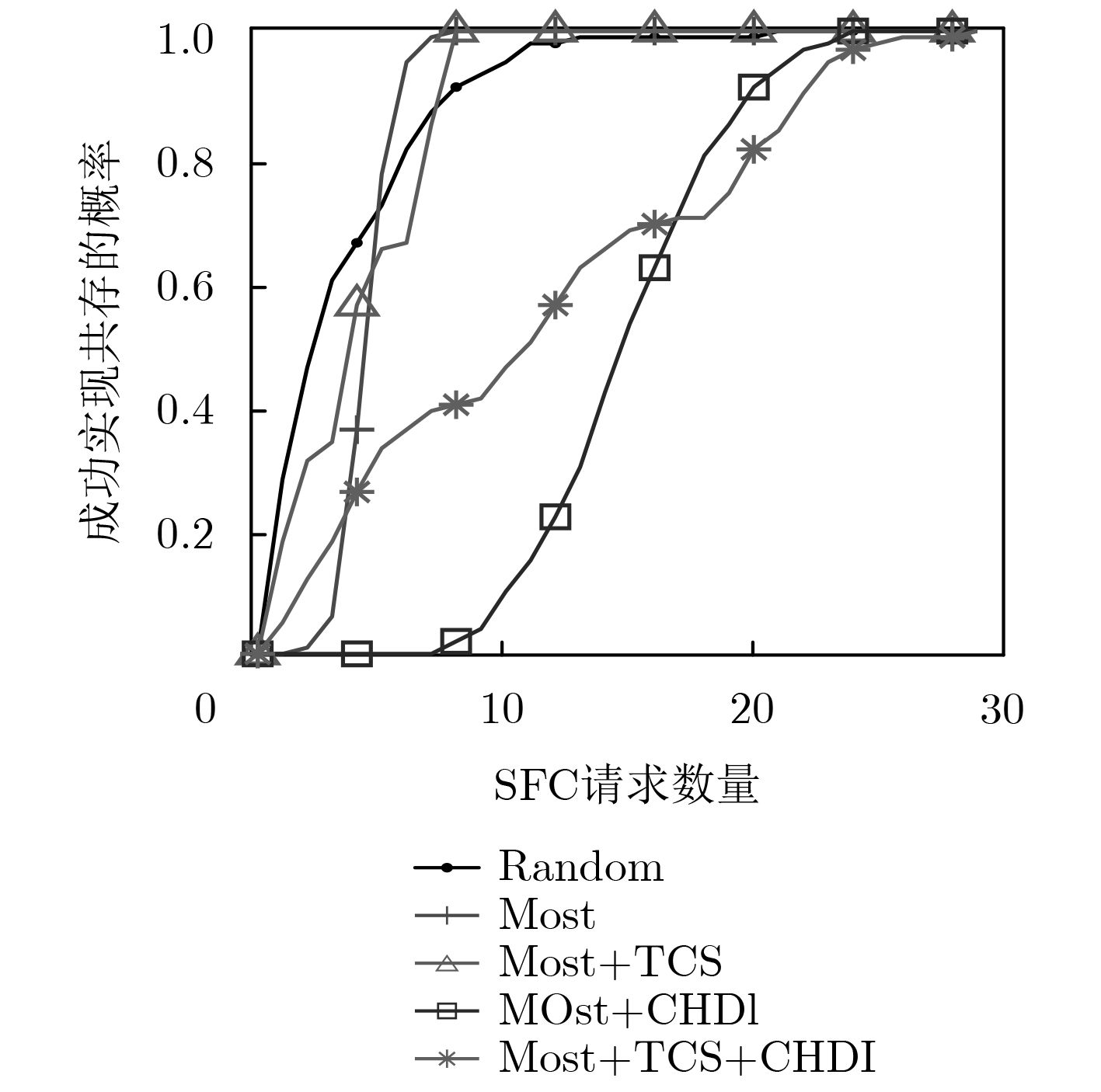

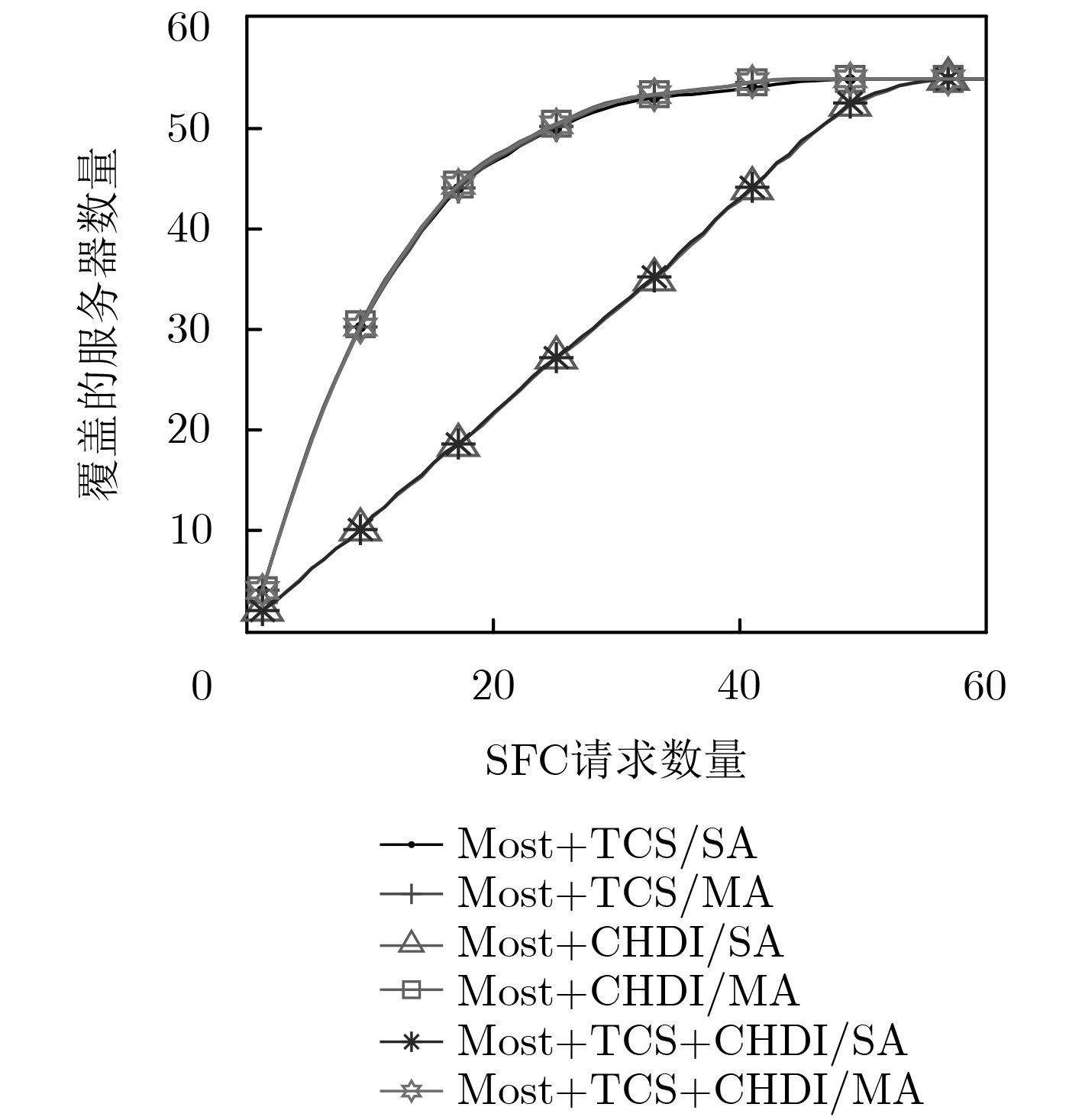

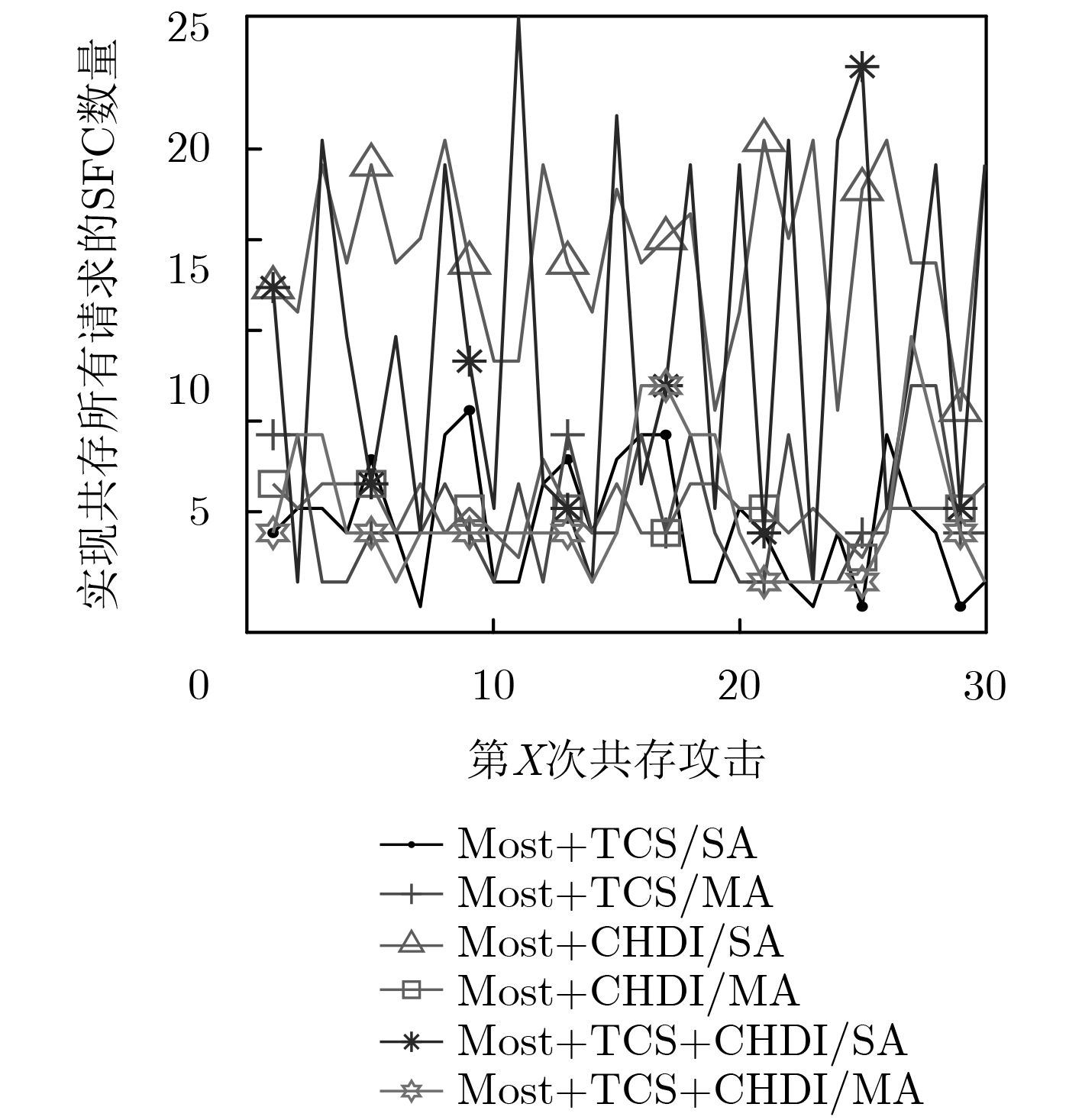

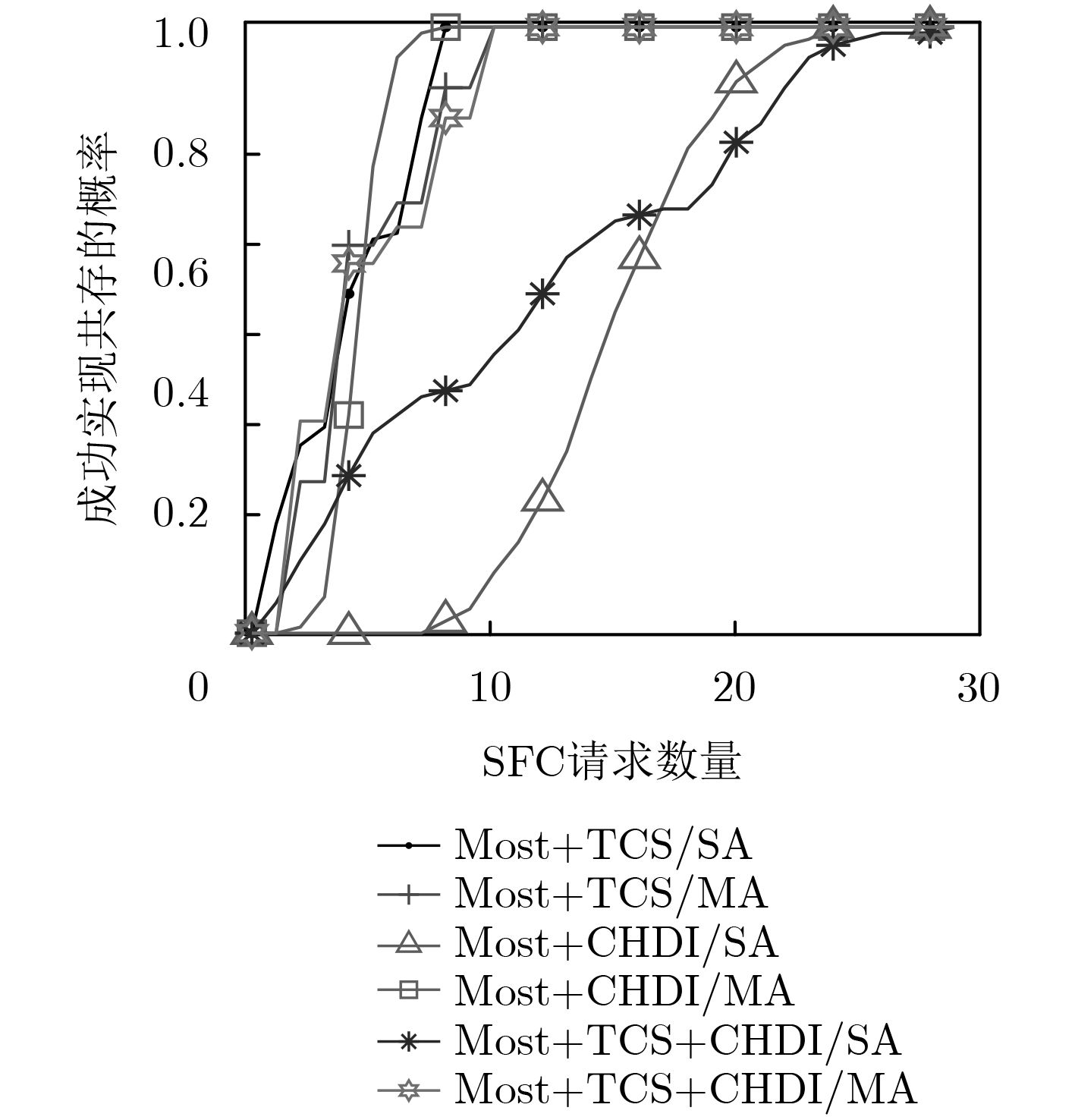

图4展示了随租户请求的SFC数量增加,租户所能覆盖的服务器数量情况,可以看出使用CHDI策略的两种方法可显著降低租户覆盖服务器数量的增长趋势,这是由于对租户的SFC请求进行部署时,会优先选择租户已占用的或近期占用过的服务器。此外可以发现在Random方法下,租户无法覆盖全部的54个服务器,这是由于存在背景SFC负载将个别服务器资源用尽的现象,反映出Random部署算法在负载均衡性方面效果较差。图5展示了恶意租户实现共存所请求的SFC数量情况,可以看出采用CHDI策略的方法可提高恶意租户实现共存所请求的SFC平均数量,其中Most+CHDI方法最为优异。图6展示了100次重复试验下,成功实现共存的概率,可以看出在Random部署方法下,大约需要13条SFC请求一定可与目标租户实现共存,在Most和Most+TCS部署方法下,大约需要8条,而在Most+CHDI和Most+TCS+CHDI部署方法下,大约需要23条,由此可见本文所提Most+TCS+CHDI部署方法提高了恶意租户实现共存的难度和成本。

(2) 多账户攻击策略对相关部署方法的影响

为了验证多账户攻击策略的影响,采用子实验(1)的相关设置重新运行实验,参数MLC, HTH, LTH和MNPT均不变。恶意租户可采用单账户或多账户进行攻击,由于Random和Most方法平等的对待所有账户请求,多账户攻击策略对其无影响,不再列出。为了最大化多账户场景下的攻击效率和最小化攻击成本,在Most+CHDI方法下,恶意租户每个账户仅请求1条生命周期为6的SFC。而在Most+TCS和Most+TCS+CHDI方法下,由于租户分类策略的存在,每个新账户请求的第1条SFC只能部署在潜在恶意租户区域,第2条SFC请求才能根据分类结果部署到不确定租户区域或低风险租户区域。为了最小化共存攻击成本,恶意租户在潜在恶意租户区域无需进行额外的共存尝试,因此每个新账户请求的两条SFC生命周期为12或者24,攻击时先对不确定租户区域进行共存尝试,同时检查第1条SFC在潜在恶意租户区域是否实现共存,覆盖该区域全部服务器仍未实现共存时,再对低风险租户区域进行共存尝试。

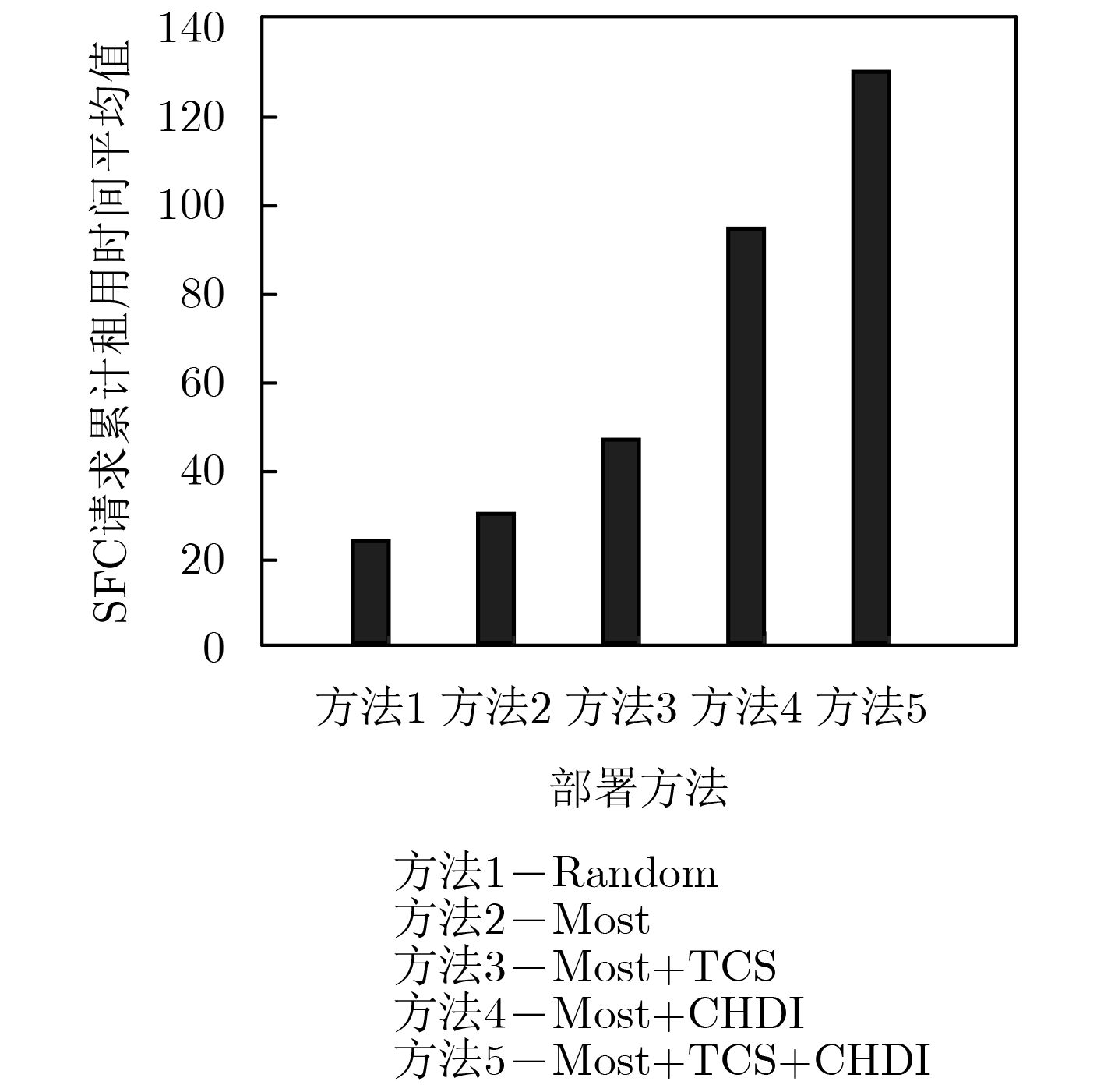

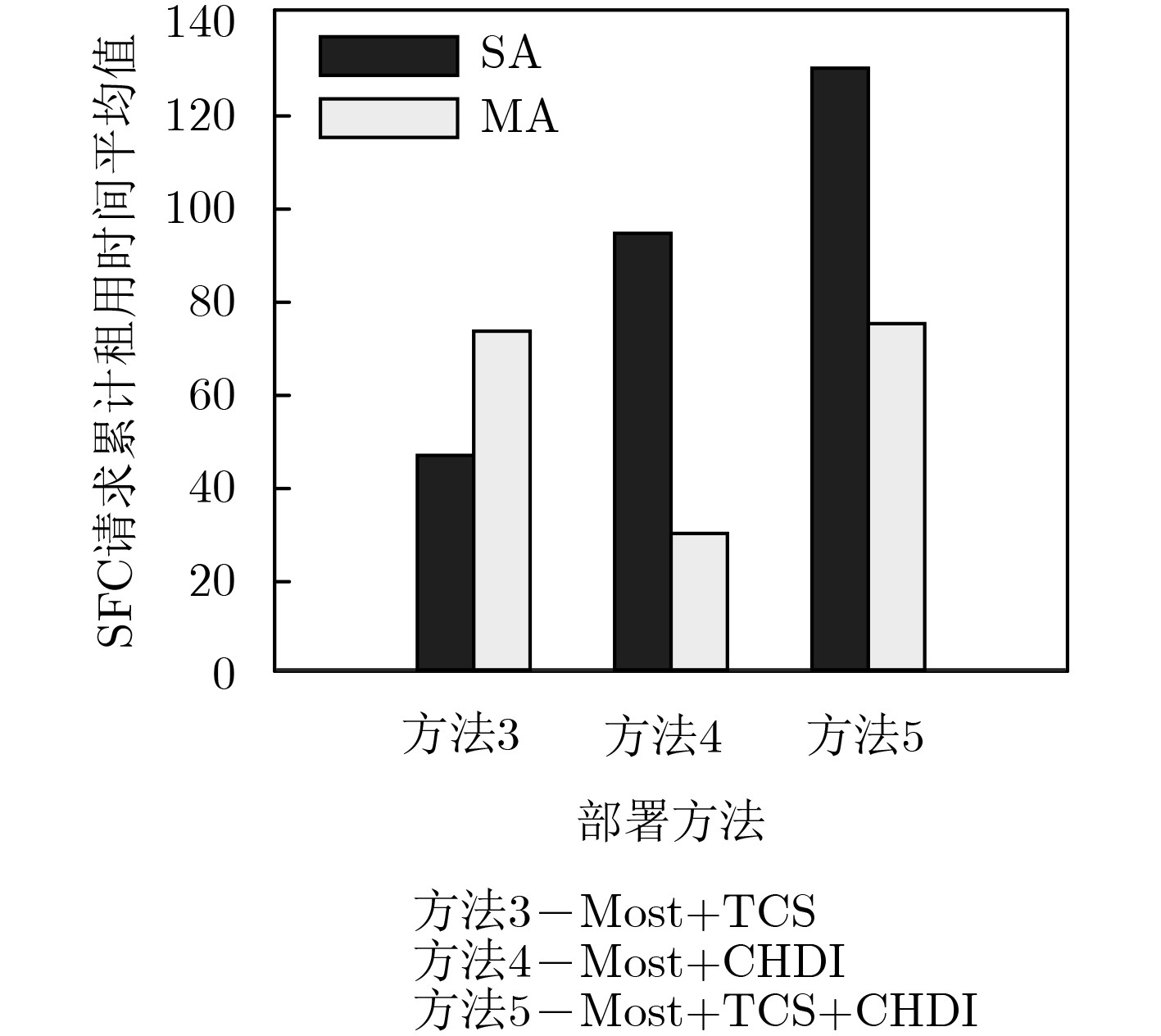

图7展示了在单账户(SA)攻击策略和多账户(MA)攻击策略下,租户所能覆盖的服务器数量情况,可以看出MA对采用CHDI策略的部署方法影响很大,在MA攻击策略下,Most+CHDI和Most+TCS+CHDI的服务器覆盖趋势分别退化为Most和Most+TCS,这是由于CHDI策略无法分辨同一恶意租户的不同新账户。图8则展示了在MA攻击策略下,恶意租户实现共存所请求的SFC数量变化情况,MA攻击策略显著减少了恶意租户在Most+CHDI和Most+TCS+CHDI部署方法下需要请求的SFC数量。图9则展示了MA攻击策略对共存概率的影响,可以看出MA攻击策略显著降低了恶意租户在Most+CHDI和Most+TCS+CHDI部署方法下实现共存的难度。图10展示了攻击者采用SA攻击策略时成功实现共存所租用资源累计时间的统计平均值,而恶意租户的成本正比于租用资源时间的长度,可以看出TCS和CHDI两个策略均能很好地提高恶意租户实现共存所付出的租用资源成本,将两者结合的Most+TCS+CHDI方法能显著提高恶意租户的攻击成本。图11则展示了MA攻击策略对恶意租户实现共存所租用资源累计时间的影响,MA攻击策略提高了Most+TCS部署方法下的攻击成本,这是由于每个新账户的第1条SFC请求只能部署在潜在恶意租户区域,然而显著降低了Most+CHDI和Most+TCS+CHDI部署方法下的攻击成本。从图7—图11可以看出多账户攻击策略对本文所提部署方法性能影响较大,为了保证Most+TCS+CHDI部署方法的有效性,建议云服务提供商严格审批租户新账户的申请,以避免潜在恶意租户掌握大量可用账户。

(3) 不同的时间参数所产生的影响

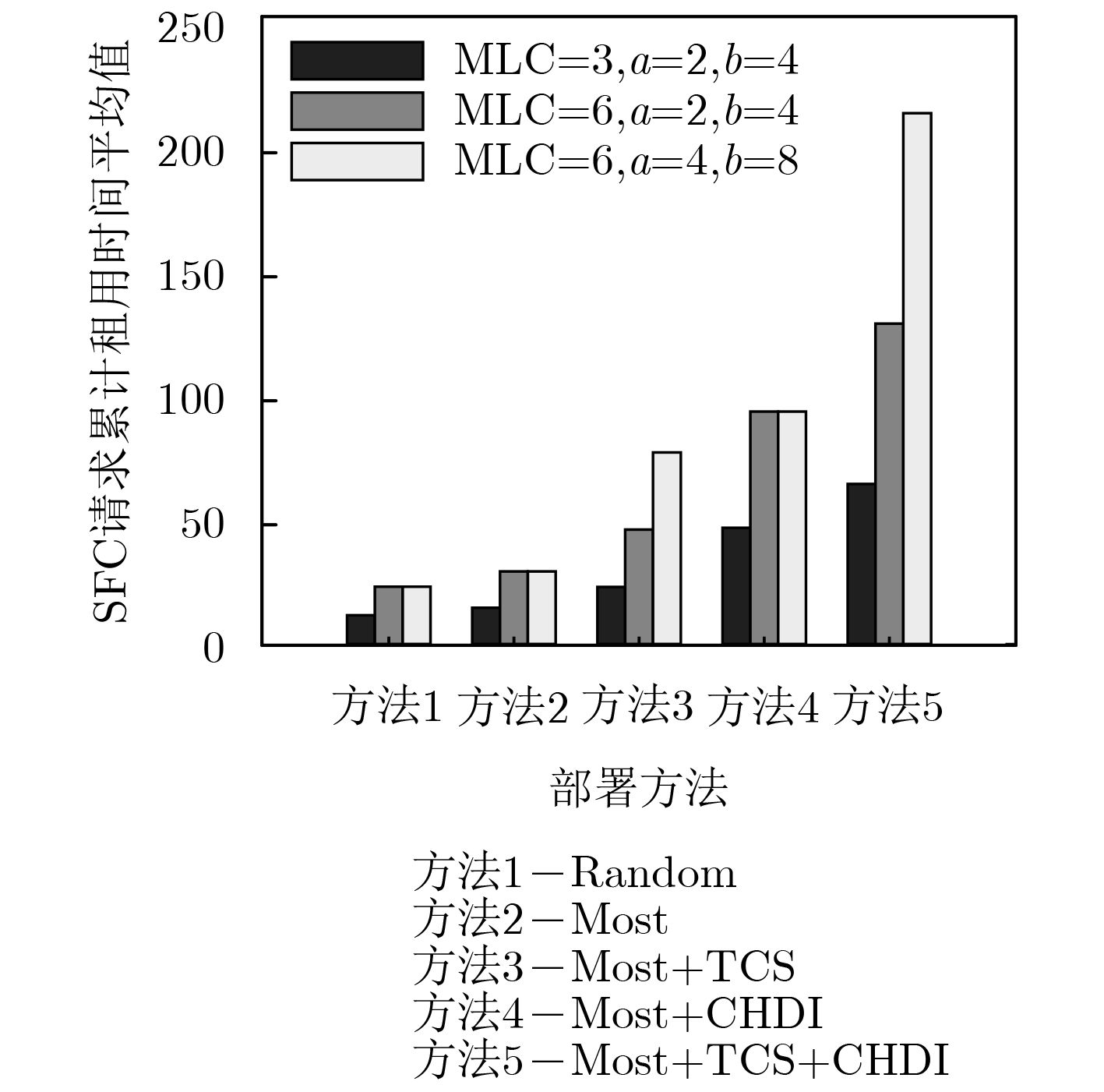

为了验证相关时间参数对部署方法性能的影响,采用以下3组参数分别进行重复实验,第1组:MLC=3,a=2, b=4;第2组:MLC=6, a=2,b=4;第3组:MLC=6, a=4, b=8。此外MNPT=4,恶意租户仅使用单账户攻击策略。时间参数的改变仅对实现共存所租用资源累计时间的平均值有影响,而对其他3个评价指标无影响。从图12可以看出最小生命周期MLC值的增大,可提高恶意租户在所有部署方法下实现共存所租用资源的成本,而风险阈值HTH和LTH的增大可进一步提高采用TCS策略部署方法下的攻击成本。

6. 结论

本文分析了多租户环境下现有SFC部署方法在应对侧信道攻击时存在的不足,提出了一种抗侧信道攻击的服务功能链部署方法。引入基于时间均值的租户分类策略,实现对租户的分类和分域部署,结合历史部署信息,优先选择租户正在使用或近期使用过的服务器,并以最小化租户所能覆盖的服务器数量为优化目标建立了部署模型,设计了基于贪婪选择的部署算法。最后通过实验,验证了单账户攻击场景下本文所提方法在提高恶意租户共存难度和成本的优异性能,展示了多账户攻击策略对相关方法的影响,并提出了合理化的建议,此外展示了相关时间参数对所提方法防御效果的影响。

-

机械电子工业部电子标准化研究所等. GJB/Z27-92 电子设备可靠性热设计手册[S]. 北京: 国防科学技术工业委员会批准,1992: 3-6.Institute of Electronics Standardization(MMBEI), et al..GJB/Z27-92 Thermal design handbook for reliability ofelectronics equipment[S]. Beijing: Commission of SeienceTechndogy and Industry for National Defense, 1992: 3-6.[2]ANSYS Company. ANSYS Release 10.0 Help. 2005.[3]刘红民, 张锐, 阴和俊. 星载EPC的可靠性分析[J].电子与信息学报.2004, 26(7):1168-1172浏览[4]黄艳飞, 张荣标, 凌万水等. 基于有限元的PCB 板上关键元件热可靠性分析[J]. 微计算机信息, 2005, 21(11-2): 164-165.Huang Yan-fei, Zhang Rong-biao, and Ling Wan-shui, etal..The analysis of heat reliability of the key component onPCB board [J]. Microcomputer Information, 2005, 21(11-2):164-165.[5]付桂翠, 高泽溪, 方志强等. 电子设备热分析技术研究[J]. 电子机械工程, 2004, 20(1): 13-16.Fu Gui-cui, Gao Ze-xi, and Fang Zhi-qiang, et al.. A study onthermal analysis of electronic system [J]. Electro-MechanicalEngineering, 2004, 20(1): 13-16.[6]李方明. 电子设计自动化技术及应用[M]. 北京: 清华大学出版社, 2006: 405-406.Li Fang-ming. Technology and Application of ElectronicsDesign and Automatization [M]. Beijing: Tsinghua UniversityPress, 2006: 405-406.[7]马之庚, 任陵柏. 现代工程材料手册[M]. 北京: 国防工业出版社, 2005: 22-27.Ma Zhi-geng and Ren Ling-bai. Modern Engineering MaterialHandbook[M]. Beijing, National Defense Industry Press, 2005:22-27.[8]李振民, 张锐, 阴和俊. 一种基于红外热成像技术的星载EPC 可靠性状态检测方案研究[J].电子与信息学报.2004,26(3):410-415浏览 期刊类型引用(1)

1. 丁绍虎,谢记超,张鹏,普黎明,谷允捷. 基于风险感知的关键虚拟网络功能动态迁移方法. 通信学报. 2020(04): 102-113 .  百度学术

百度学术其他类型引用(3)

-

计量

- 文章访问数: 3231

- HTML全文浏览量: 161

- PDF下载量: 1576

- 被引次数: 4

下载:

下载:

百度学术

百度学术

下载:

下载: