A Selective Forwarding Attack Detection Method Based on Simplified Cloud and K/N Voting Model

-

摘要:

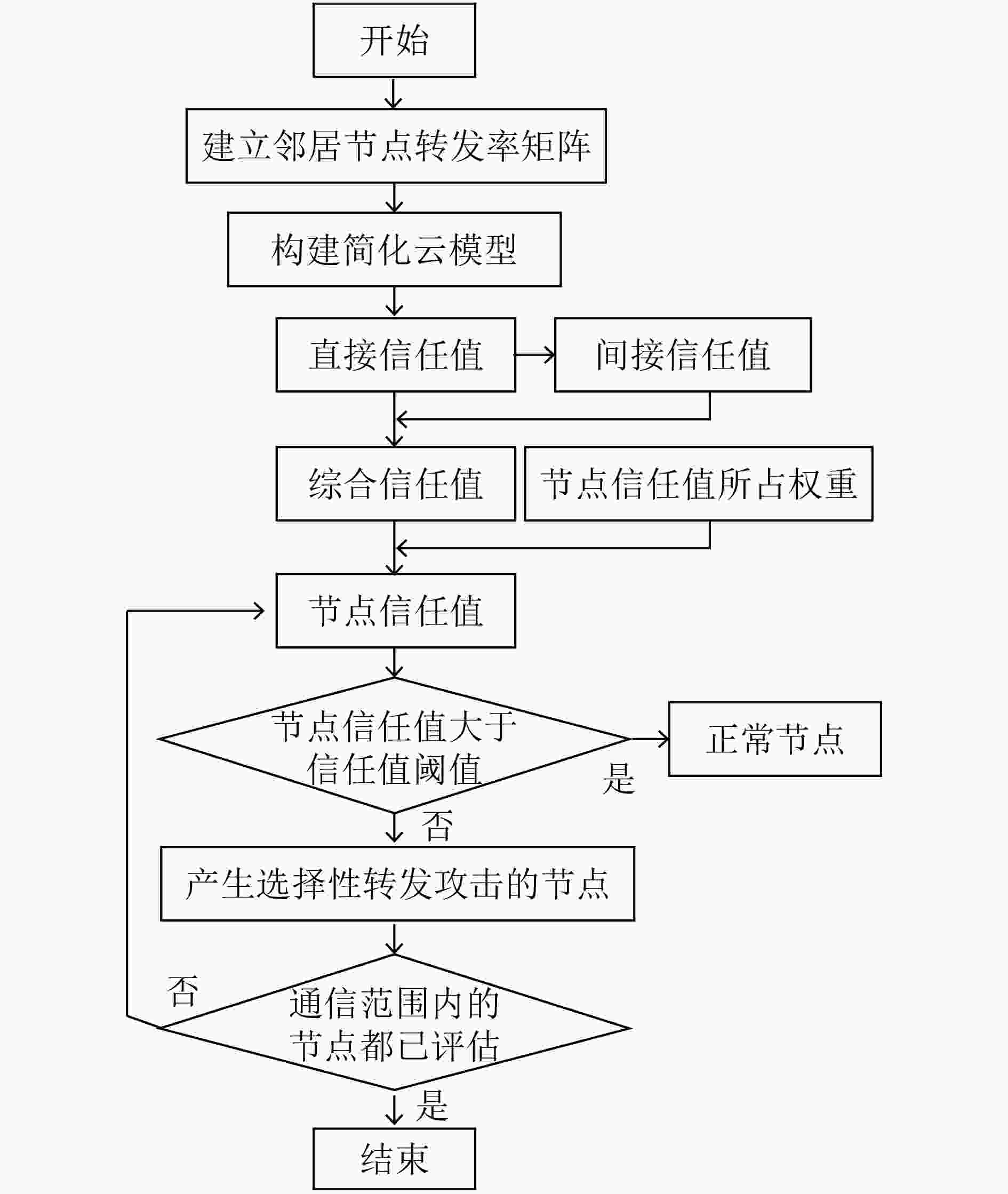

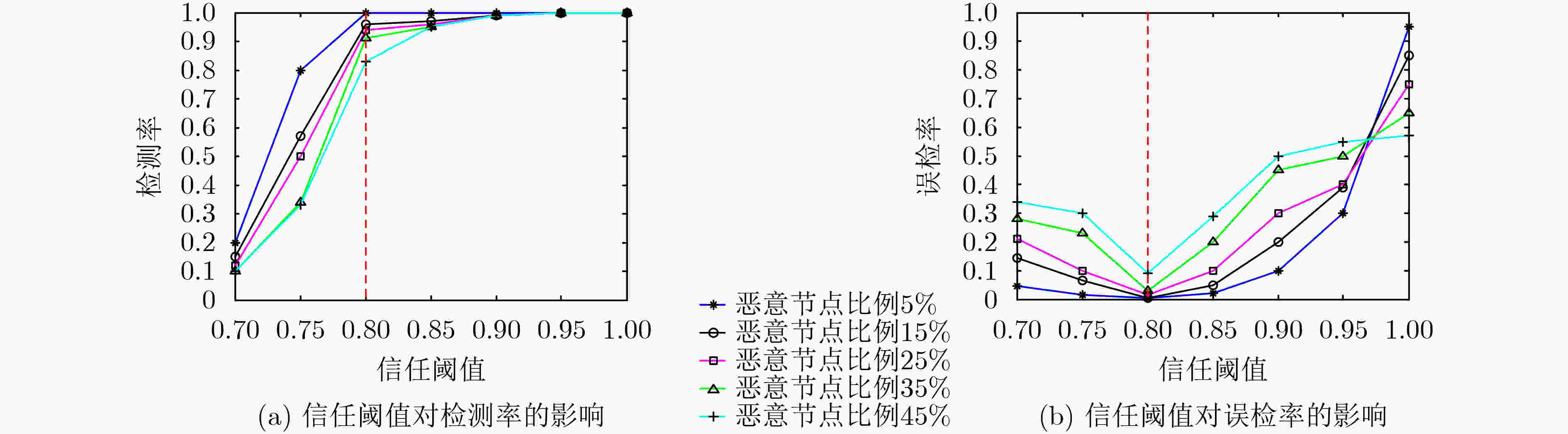

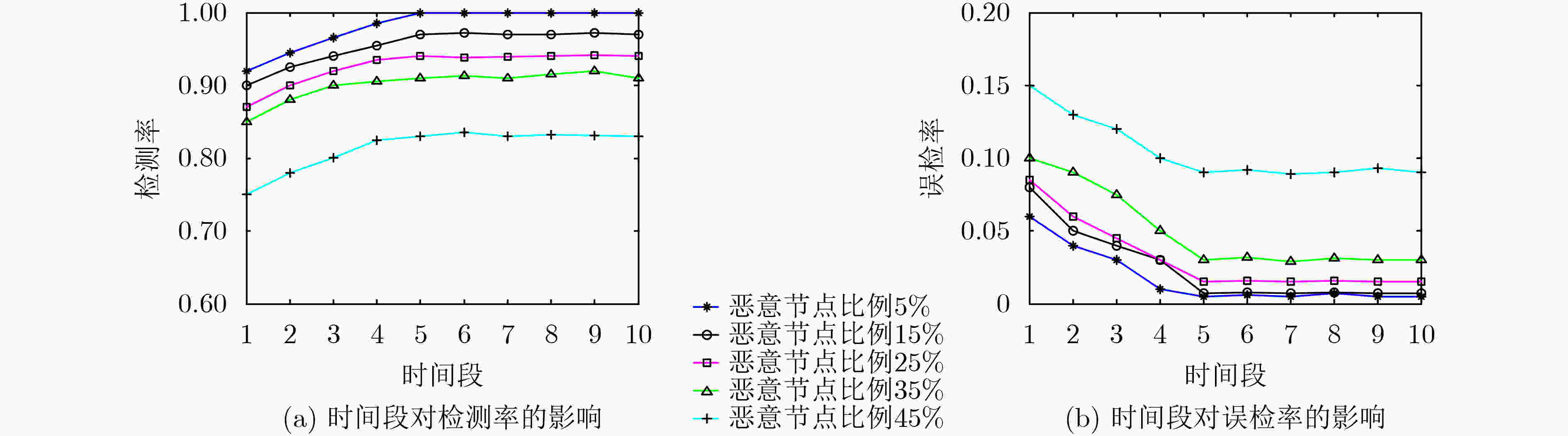

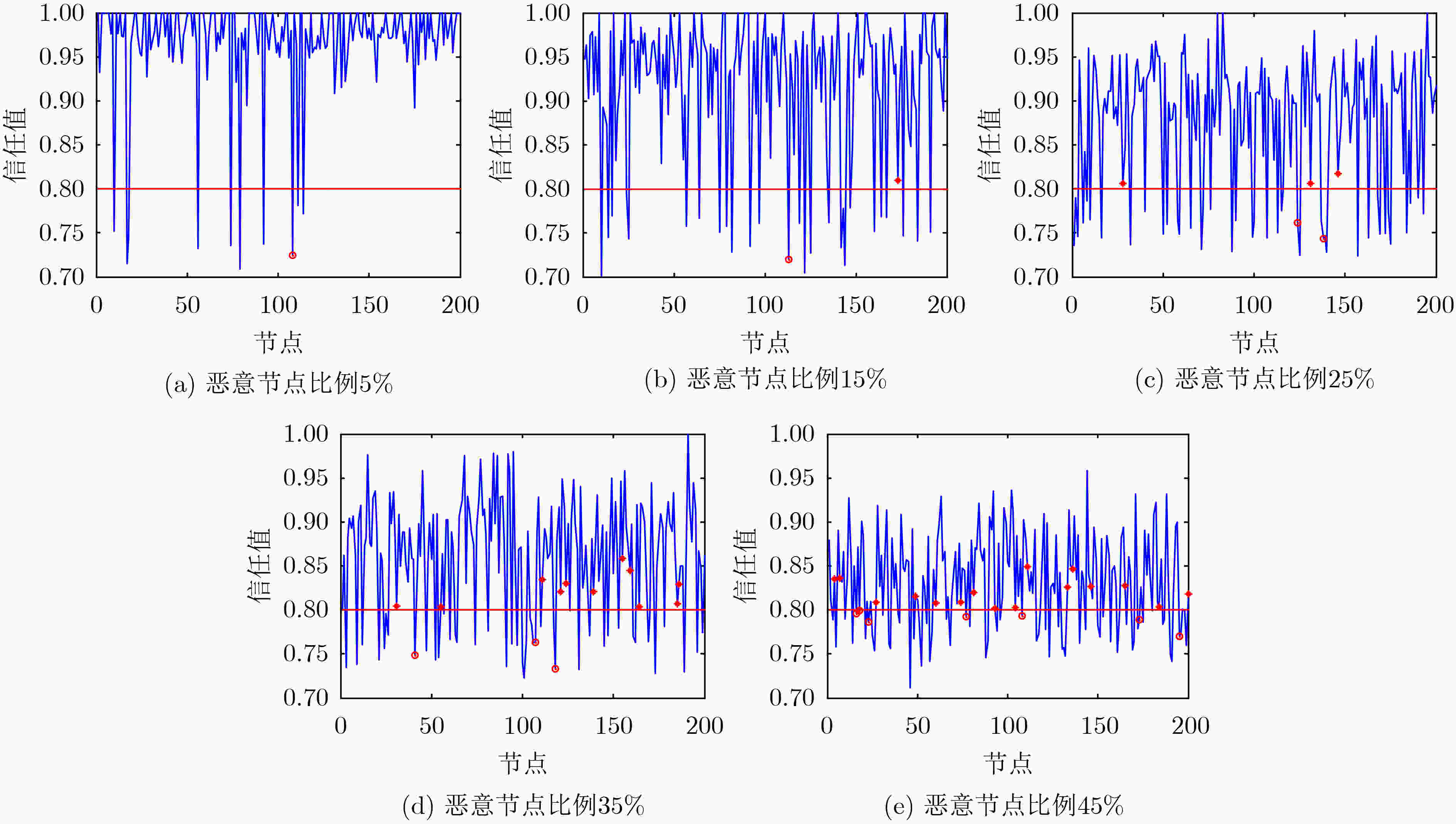

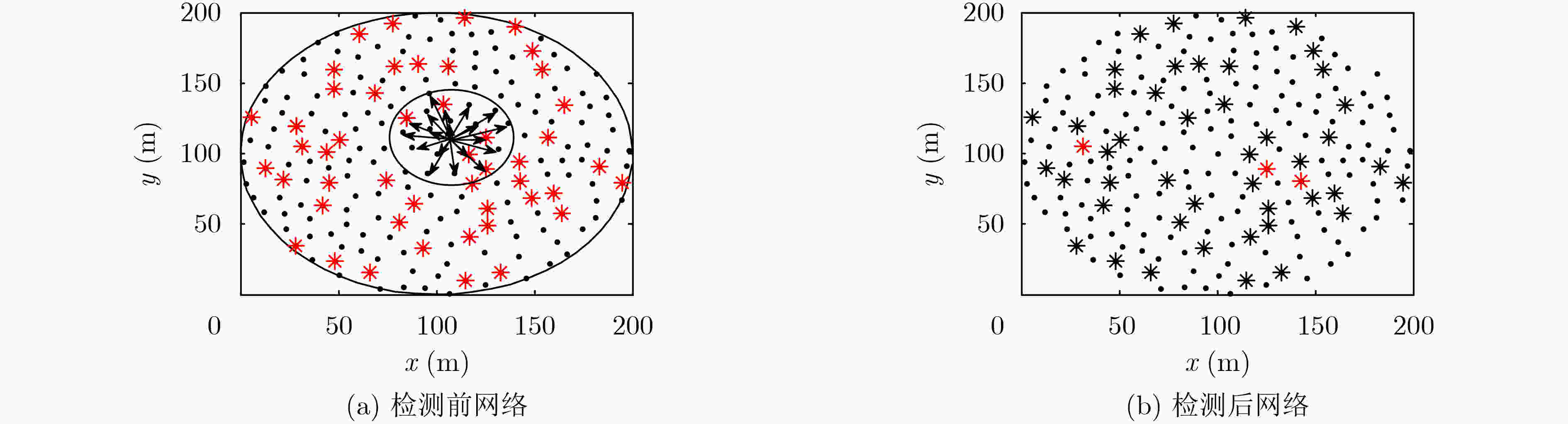

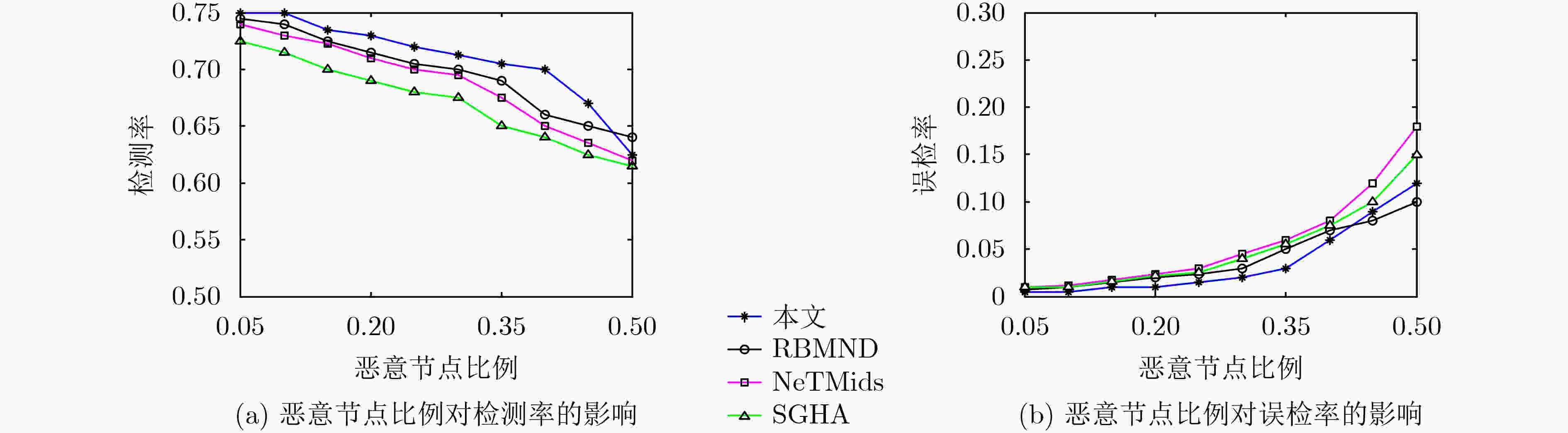

针对无线传感器网络中恶意节点产生的选择性转发攻击行为,该文提出一种有效的攻击检测方法。该方法将简化云模型引入信任评估中,结合改进的K/N投票算法确定目标节点的信任值,将目标节点信任值与信任阈值比较,进行选择性转发攻击节点的判定。仿真结果表明,当信任阈值为0.8时,经过5个时间段后,该方法能够有效地检测出网络中的选择性转发攻击节点,具有较高的检测率和较低的误检率。

-

关键词:

- 选择性转发攻击 /

- 简化云 /

- 改进的K/N投票算法 /

- 信任评估模型 /

- 信任阈值

Abstract:For the selective forwarding attack behavior generated by malicious nodes in wireless sensor networks, an efficient detection method is proposed. The simplified cloud model is introduced into the trust evaluation model, and the improved K/N voting algorithm is used to obtain the trust value of the target node. Then, the trust value of the target node is compared with the trust threshold to identify the attack node. The simulation results show that when the trust threshold is 0.8 and after 5 time periods, the proposed method can effectively detect the selective forwarding attack nodes, and it has high detection rate and low fault rate.

-

表 1 仿真参数

参数 值 时间段t 1000 s 直接信任值权重α 0.6 云滴个数w 100 包的大小s 64 bit 包传输速率v 640 bit/s -

周伟伟, 郁滨. WSNs多阶段入侵检测博弈最优策略研究[J]. 电子与信息学报, 2018, 40(1): 63–71. doi: 10.11999/JEIT170323ZHOU Weiwei and YU Bin. Optimal defense strategy in WSNs based on the game of multi-stage intrusion detection[J]. Journal of Electronics &Information Technology, 2018, 40(1): 63–71. doi: 10.11999/JEIT170323 IOANNOU C, VASSILIOU V, and SERGIOU C. An intrusion detection system for wireless sensor networks[C]. The 24th International Conference on Telecommunications, Limassol, Cyprus, 2017: 253–259. doi: 10.1109/ICT.2017.7998271. KALKHA H, SATORI H, and SATORI K. Preventing black hole attack in wireless sensor network using HMM[J]. Procedia Computer Science, 2019, 148: 522–561. doi: 10.1016/j.procs.2019.01.028 SHABUT A M, DAHAL K P, BISTA S K, et al. Recommendation based trust model with an effective defence scheme for MANETs[J]. IEEE Transactions on Mobile Computing, 2015, 14(10): 2101–2115. doi: 10.1109/TMC.2014.2374154 赵明, 闫寒, 曹高峰, 等. 融合用户信任度和相似度的基于核心用户抽取的鲁棒性推荐算法[J]. 电子与信息学报, 2019, 41(1): 180–186. doi: 10.11999/JEIT180142ZHAO Ming, YAN Han, CAO Gaofeng, et al. Robust recommendation algorithm based on core user extraction with user trust and similarity[J]. Journal of Electronics &Information Technology, 2019, 41(1): 180–186. doi: 10.11999/JEIT180142 李致远, 王汝传. 一种移动P2P网络环境下的动态安全信任模型[J]. 电子学报, 2012, 40(1): 1–7. doi: 10.3969/j.issn.0372-2112.2012.01.001LI Zhiyuan and WANG Ruchuan. A dynamic secure trust model for mobile P2P networks[J]. Acta Electronica Sinica, 2012, 40(1): 1–7. doi: 10.3969/j.issn.0372-2112.2012.01.001 荆琦, 唐礼勇, 陈钟. 无线传感器网络中的信任管理[J]. 软件学报, 2008, 19(7): 1716–1730. doi: 10.3724/SP.J.1001.2008.01716JING Qi, TANG Liyong, and CHEN Zhong. Trust management in wireless sensor networks[J]. Journal of Software, 2008, 19(7): 1716–1730. doi: 10.3724/SP.J.1001.2008.01716 ZAWAIDEH F, SALAMAH M, and Al-BAHADILI H. A fair trust-based malicious node detection and isolation scheme for WSNs[C]. The 2nd International Conference on the Applications of Information Technology in Developing Renewable Energy Processes & Systems (IT-DREPS), Amman, Jordan, 2017: 1–6. doi: 10.1109/IT-DREPS.2017.8277813. OZCELIK M M, IRMAK E, and OZDEMIR S. A hybrid trust based intrusion detection system for wireless sensor networks[C]. 2017 Networks, Computers and Communications (ISNCC), Marrakech, Morocco, 2017: 1–6. doi: 10.1109/ISNCC.2017.8071998. 周治平, 邵楠楠. 基于贝叶斯的改进WSNs信任评估模型[J]. 传感技术学报, 2016, 29(6): 927–933. doi: 10.3969/j.issn.1004-1699.2016.06.023ZHOU Zhiping and SHAO Nannan. An improved trust evaluation model based on Bayesian for WSNs[J]. Chinese Journal of Sensors and Actuators, 2016, 29(6): 927–933. doi: 10.3969/j.issn.1004-1699.2016.06.023 SAJJAD S M, BOUK S H, and YOUSAF M. Neighbor node trust based intrusion detection system for WSN[J]. Procedia Computer Science, 2015, 63: 183–188. doi: 10.1016/j.procs.2015.08.331 PRABHAKAR A and ANJALI T. Mitigating selective Gray Hole Attack in wireless multi-hop network[C]. 2017 International Conference on Wireless Communications, Signal Processing and Networking, Chennai, India, 2017: 1223–1227. doi: 10.1109/WiSPNET.2017.8299958. AHMAD A, ALAJEELY M, and DOSS R. Reputation based malicious node detection in OppNets[C]. The 13th International Joint Conference on Computer Science and Software Engineering, Khon Kaen, Thailand, 2016: 1–6. doi: 10.1109/JCSSE.2016.7748925. 李德毅, 刘常昱. 论正态云模型的普适性[J]. 中国工程科学, 2004, 6(8): 28–34. doi: 10.3969/j.issn.1009-1742.2004.08.006LI Deyi and LIU Changyu. Study on the universality of the normal cloud model[J]. Engineering Science, 2004, 6(8): 28–34. doi: 10.3969/j.issn.1009-1742.2004.08.006 蔡绍滨, 韩启龙, 高振国, 等. 基于云模型的无线传感器网络恶意节点识别技术的研究[J]. 电子学报, 2012, 40(11): 2232–2238. doi: 10.3969/j.issn.0372-2112.2012.11.015CAI Shaobin, HAN Qilong, GAO Zhenguo, et al. Research on cloud trust model for malicious node detection in wireless sensor network[J]. Acta Electronica Sinica, 2012, 40(11): 2232–2238. doi: 10.3969/j.issn.0372-2112.2012.11.015 徐晓斌, 张光卫, 王尚广, 等. 基于轻量云模型的WSN不确定性信任表示方法[J]. 通信学报, 2014, 35(2): 63–69. doi: 10.3969/j.issn.1000-436x.2014.02.009XU Xiaobin, ZHANG Guangwei, WANG Shangguang, et al. Representation for uncertainty trust of WSN based on lightweight-cloud[J]. Journal on Communications, 2014, 35(2): 63–69. doi: 10.3969/j.issn.1000-436x.2014.02.009 肖云鹏, 姚豪豪, 刘宴兵. 一种基于云模型的WSNs节点信誉安全方案[J]. 电子学报, 2016, 44(1): 168–175. doi: 10.3969/j.issn.0372-2112.2016.01.025XIAO Yunpeng, YAO Haohao, and LIU Yanbing. A WSNs node reputation security scheme based on cloud model[J]. Acta Electronica Sinica, 2016, 44(1): 168–175. doi: 10.3969/j.issn.0372-2112.2016.01.025 李德毅. 知识表示中的不确定性[J]. 中国工程科学, 2000, 2(10): 73–79. doi: 10.3969/j.issn.1009-1742.2000.10.018LI Deyi. Uncertainty in knowledge representation[J]. Engineering Science, 2000, 2(10): 73–79. doi: 10.3969/j.issn.1009-1742.2000.10.018 胡涛, 王树宗, 杨建军. 基于云模型的物元综合评估方法[J]. 海军工程大学学报, 2006, 18(1): 85–88. doi: 10.3969/j.issn.1009-3486.2006.01.018HU Tao, WANG Shuzong, and YANG Jianjun. Matter-element integration evaluation method based on cloud model[J]. Journal of Naval University of Engineering, 2006, 18(1): 85–88. doi: 10.3969/j.issn.1009-3486.2006.01.018 李慧, 马小平, 施珺, 等. 复杂网络环境下基于信任传递的推荐模型研究[J]. 自动化学报, 2018, 44(2): 363–376. doi: 10.16383/j.aas.2018.c160395LI Hui, MA Xiaoping, SHI Jun, et al. A recommendation model by means of trust transition in complex network environment[J]. Acta Automatica Sinica, 2018, 44(2): 363–376. doi: 10.16383/j.aas.2018.c160395 -

下载:

下载:

下载:

下载: